k8s hostnetwork配置方式

在 cuba needs k bass 中, house network 和 network policy 是两个与网络相关的重要概念,他们用于控制和管理容器 part 的网络行为。 house network hosnito 是帕配置中的一个选项。当设置为处时,帕会共享素主机的网络命名空间。这意味着帕内的容器会直接使用素主机的网络接口,而不是接收一个由 pubernex 网络插件分配的虚拟 ip 地址。 因此,帕中的应用程序可以直接看到素主机的网络接口,并且素主机所在的局域网上的任何网络接口都可以访问该应用程序及其端口。使用 hose 内托尔的注意事项, 一、由于怕直接使用宿主机的网络,因此他们之间的网络隔离性降低。二、 如果帕需要使用 puberness 的 d n s 服务,需要设置 d n s polo 机位, cast first 为 hosner。 三、在同一素主机上运行使用相同 hospo 的多个 pa 是不允许的,因为素主机的端口不能被多个进程监听。 network policy network policy 是 cubanese 中用于定义帕间网络通信规则的对象,他允许管理员控制哪些帕可以相互通信,并可以基于帕的标签选择器来允许或拒绝网络流量。 network policy 的特点, 一,他们是白名单机制,即只有明确允许的流量才会被放行。二、他们可以指定 in grace 进入 pad 流量和 grace 从 pad 出去的流量规则。三,他们可以与网络插件,如 colorco 或 final 结合使用 这些插件必须支持 pubernese network policy api。 使用场景和考虑因素 使用 hose nitol 的场景。某些需要访问素主机网络接口或使用特殊网络设备的应用程序,或者在某些性能敏感型应用中减少网络延迟。使用 nitol polo 系的场景, 在多租户环境中隔离不同的应用组件,或者在开发和测试环境中隔离不同的服务版本。

粉丝1513获赞7095

相关视频

09:53查看AI文稿AI文稿

09:53查看AI文稿AI文稿好,这一节我们对这个 network policy policy 就是网络策略 capac 网络策略,那进行一个啊讲解啊,就首先这里啊,提供了一份 这个网络策略的一个势力,但是这里面一看,哎,怎么有这么多字段,又有不同的网段啊,不同的 ip 池,这些到底是什么意思啊?那我们首先来看啊,就是 network policy, 就是网络策略。 不说到啊,这个秘密空间下面有 engress 啊和 egress, 那么这里就是碧田之乱,与所有其他 coprenetics 的这个资源对象一样,需要这个 api worsion 啊, pi worship 就是这 这个唯一啊, kind 和 my date, 它这个 network policy 就是 spc, 当中包含了一个民生空间定义特有网络策略所有的信息,也就是主要还是在这儿, pods selector, 也就是每一个网络策略都包含一个 post selector, 也就是说对该策略所适用的一组 pod。 你看 powder selector match levels, 也就是匹配的标签,就是肉饵为 db, 也就是所只要 pod 当中有这个标签的啊,那我这个网络策略就对你顺下 好,如果说这个 pod snector 下面没有给出标线,没有给出标线,那意意思就是说,呃,选择这个名,名称空间下面这是名称空间啊,名称空间 所有的 pod 啊, policy types, 也就是每个网络手表都包含一个 policy types 这个列表, 其中包含 ingress 和 egress 或两者间距。就入口和出口 这个就表示给定的策略是应用于进入所选 pod 的入站流量,还是来自所所选 po 获得的这个初战流量,或者两者兼有,那我这里就是两者兼有,你看这是两者兼有,两个都指定的。 如果说网络策略未指定这个,在默认情况下始终设置 engrass, 如果网络策略当中要任何出口规则的话,则设置 e engrass。 ingress, 也就是说每个 network policy 可包含一个 ingress 规则的白名单列表,每个规则都允许同时匹配 from 和 pors 部分的流量, 那这个视力策略当中包含一条简单的规则,它匹配某个特定端口,来自三个来源中的一个,第一个通通过 ip block 池啊,就是 ip 池来指定第一个,第二个通过 name space selector 指定三个通过 pod selector 来指定, 也就是说 from。 它这里有有三条规则啊,有 ip 值,也就是说这个可以计算它的一个数量,但是排除排除值,这个就是 name space se selector, 就是 my project 这个类目。 space 下面 post selector match netboss, 也就是 rower front and 那 egress egress。 这里面就包含一个出站规则的白名单列表,每个规则都允许匹配 to 和 part 部分的这个流量,那这个训练策略中包含一条规则,这个规则 将指定端口上流量匹配到这个 ip 池里面的任何的目的地。 那这个网络策略主要做了什么事情呢?就是隔离 default 名称空间下面 rower 为 d b 的这个标签的这个 pod interest 规则,允许以下 pod 连接到 default 名称空间下面带有肉饵为 db 标签的所有 获得的六三七九 t c p 端口 啊,也就是说允许来自 这几个地方啊,这就规定了能够访问访问这个呃 defort 名名称空间下面呃含有肉耳为 d b 的这个 pod 的六三七九端口啊, 那这个是,就是民政空间下面带有肉耳为 front and 的这个标线的就是分别,这是只要满足其中一一个条件的 project 为这个 my project 标签的所有名称空间的这个 pod 啊,名称空间, 也就是说这个名称空间他自己有一个标签,这个标签就是 project, 等于 my project 这个名称空间啊。呃,只要有这个标签的这个名称空间 ip 范围啊,幺七二点幺七点零 点零啊,点零点二五五啊,就是这里面,那 除了幺七二点幺七点幺啊,你看 这个范围比他的要更大,你看这里面是一,所以要排除,排除这个,这这一个网段啊,这个网段 egress 啊,这是,也就是说这有三条规则,只要满足这三条规则当中任意一条,你就可以啊。呃,这种 pod 你可以连接到 default 名称空间下面 row 为 d b 标签的所有 pod, 这个六三七九,这个 t c b 这个端口 us 就是允许 default 命名空间下面任何带有标签 roar 为 d b 的 pod 到这个这个范围啊 的下面的这个五九七八的端口的一个连接,这个是 two 啊,也就是说 egress 就允许以这个 default 命名空间下面 row 为 d b 的这个 pod 连接到这个五九七八,这是出出站的流量,入站的流量就是允许这部分的啊,这部分的来自。呃,这任意这三条规则,任意满足其中任意一个条件的这个 pod 访问 d pro 的命名空间下 roar d b 啊,这个标签,这一组标签的六三七九的这个 pro 啊, 选择这个 to 和 forum 的行为,可以在 engrass 的 forum 部分和 egress 的 two 部分指定四种选择器,就是 pod selector。 此选择器将在与 network policy 相同的民政空间中 选择特特定的 pod, 将其允许作为入站流量来源或出站流量的目的地 name space selector, 此选择器将选择特定的名称空间,就是刚刚那个是 my project 为 my project 这个这个弹有这个标签的名名称空间。你将所有 pod 运作器,入站流量来源或出站流量的目的地 name space selector 和 pod selector 一个指定 name space selector 和 pod selector 的 two brown 条目,选择特定名称空间中特定的 pod 啊,这个样本写法 对一一个数组一个数组,你可以同时举例,那都是用 level 的。这种方式 在 form 数组中仅包含一个元素,只允许乃至乃至标有这个 rare 为 commands pod, 且该 pod 所在的民生空间中标有 user 为 allianced 啊, alliance 它的一个连接 啊,这就是 network policy 啊,它的一个网络策略,这块主要是它英 engrass 和 egress 里面自断的一个讲解啊。好,这一节就分享到这里。

02:44查看AI文稿AI文稿

02:44查看AI文稿AI文稿今天这节课我们来介绍在本地安装 kbs 机群。首先我们需要准备的实验条件是在呃, vmware 上去开两台虚机啊,两台虚机,两台都是三 ws 七的虚机 啊,一台作为 master 的,一台作为 note 阶段 master 键的配置,呃,是四和四 g, 然后 note 阶段的配置要低一点,是一和一 g。 开好之后啊,我们可以访问这个网站去 呃,看一下这个安装步骤啊。首先我们需要在每个节点设计他的一个主机名, 呃,我在本地已经用刹车油连接好的。呃,一个 ip 地址是一九二零一六一一二零一三零,这是 note 节点,我给它重命名一下, 这是 note。 然后还有一个就是一九二等于一九八的一一二等于一二九,它作为 master 几点? 然后把它设为 master, 然后把它设为 not, 是设置主机名。第二步,修改修改 host, 呃,这个 host 文件就是相当于一个 ip 地址和一个域名的一个对应关系,就是他在访问这个 域名的时候是首先呃查看这个 host 文件的啊,所以我们需要在 ho host 文件里改一下。 我这个是一二点一三零和一二点一二九。先先这个 v a e t c, 这是 master 荣威九二零一六八的 减一一二减一三零,这是漏的,然后复制一下,然后 wq 保存啊 这个,然后对于这个也是一样的, 直接粘贴。

40不背锅的运维 04:57

04:57 02:15查看AI文稿AI文稿

02:15查看AI文稿AI文稿cubanetes 网络模型是 cubenets 集群中管理容器网络通信的一种机制,用于实现炮的间、炮的与外部网络间的通信和互联,并提供了多种网络插件和配置选项来满足不同应用场景下的需求。 cubanetes 网络模型可以分为以下几个部分 一、号的网络模型在同一个节点上运行的号的通过相同的 podsider ip 地址段分配独立的 ip 地址,以便在同一个节点内进行通信。 pod 间通信通过本地网络实现,而跨节点的 pod 通信需要通过网络隧道或 overlay 技术实现。二、 service 网络模型 service 是一种抽象的服务对象,用于将一组 pod 封装成一个逻辑单元, 并通过 cluster ip 或 note port 等方式向外暴露服务端口,以便其他 pod 或外部网络能够访问该服务。三、网络插件 ruber 列词支持多种网络插件,例如 flanno、 calico、 weave、 neck 等。 每个插件有自己的网络架构和实现方式,可以根据实际需求选择合适的插件。 四、网络代理 ubernets 网络代理是一个基于 boss 或 eves 的网络负载均衡器,用于将 service 的请求路由到后端的炮的实力上,并实现一些高级功能,例如绘画、保持故障转移等。 五、网络策略 cubanese 网络策略是一种安全机制,用于限制 pod 和 service 之间的网络流 流量,并防止来自未经授权的访问和攻击。网络策略通过定义规则集合来实现对网络流量的访问、控制和过滤。 cubanace 网络模型是一个复杂而完整的网络架构,可以帮助管理员实现对容器网络通信的监控、管理和保护。 通过使用 cubanet 网络模型,可以使应用程序能够在容器化环境中顺利运行,并提高整个集群的可靠性和稳定性。

05:53查看AI文稿AI文稿

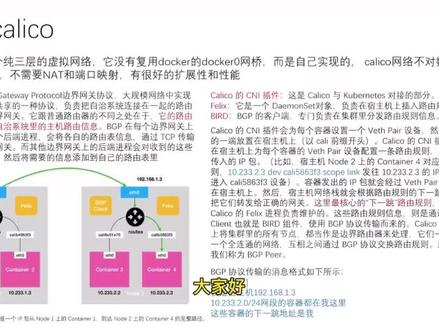

05:53查看AI文稿AI文稿大家好,嗯,今天和大家分享这把 s 卡里口网络插件。卡里口是一个纯三层的虚拟网络,他没有附用刀口的刀口令网桥,而是自己实现的。 卡里扣网络不对数据包进行额外的封装,不需要 nice 和端口映射,有很好的扩展性和性能。 嗯,卡里口是基于 bgp 实现的 bgp 边界网关协议,大规模网络中实现节点路由信息共享的一种协议,负责把自制系统连接在一起的路由器成为边界网关。 他跟普通路由器的不同之处在于,他的路由表里拥有其他自制系统里的主机路由信息。 bgp 在每个边界网关上都会运运行着一个后端 进程,会将各自的路由表信息通过 tcp 传输给其他的边界网关,而其他的边界网关上的后端进程会对这些收到的数据进行分析,然后将需要的信息添加到自己的路由表里。 卡里扣主要包括三个部分,首先是新爱插件,这是卡里扣与 k 八四对接的部分。其次是 flax, 他是一个 dm 赛的对象,负责在输入机上插入路由规则。 最后是 brd, bgp 的扣端,专门负责在集群里分发路由规则信息。 卡里扣的新爱插电会为每一个容器设置一个 vostpare 设备,然后把其中的一端放在素质机上,以 cli 前列 开头,如图所示。嗯,开了克的新 i 插件还需要在输入机上为每个容器的 wife 设备配置一条路由规则,用于接受传入的 ip 包, 比如自主基 no 的二节点上的康康的四。对应的路由规则,就如稳中所示, 所有发网一、零点二三三点二点三的 ip 包都会进入 cla 五八六 sf 三设备容器发出的 ip 包会经过 vols 拍摄设备出现在速度机上, 然后速速机网络站就会根据路由规则的下一条 ip 地址把它转发给正确的网关。这里最核心的下一条路由规则就是由卡里扣的 flax 进程 负责维护的。这些路由贵的信息则是通过 bgp clan 的,也就是 brd 的组建使用 bgp 协议传出而来的。嗯,卡里扣项目实际上将集群的所有节点都当做编辑路由器来处理,他们一起组成了一个全通的网络, 互相之间通过 bgp 协议交换入游信息。这些节点我们成为 bgp 派 bgp 协议的传输的消息格式主要是如下所示, 我是苏乳基, ip 地址这个网段的容器都在我这,然后这些容器吓一跳,也是我。 图中绿线,绿线展示了一个 ip 包,从弄到一的看在那一上 霸王六带二的康登,那是四的完整路径。嗯,卡里扣主要包括三种模式,首先是 note two note mess 模式, b k 康 不需要和其他所有节点的 bgp 可按进行通信,一边交换路由信息。但是随着节点 n 的增加,这些连接的数量就会以 n 的平方的规模快速增长,从而给集群本身带来巨大的压力。 所以 no 的兔 no max 模式一般推荐用于少于一百个节点的集群中。 其次是卡里扣入的 flax 模式,在这种模式下,卡里扣会指定一个或专门几或者几个专门的节点来负责 跟所有的节点创建 bgp 连接,从而学习到全局的路由规则,而其他节点只需要跟这几个专门的节点交换路由信息,就可以获得整个集训的路由规则信息了。 这些专门的节点就是所谓的 rute reflexe 节点,他们实际上扮演了中间代理的角色,从而把 bgpc 连接的规模控制在 n 的出场机上。最后会一种是 ipip 模式, 以上两种模式都要求物理机在二层式联通的能跨网络,嗯,不能跨网络。 ip ip 模式就是解决这种问题,他使用他们零一个 ip 隧道设备,负责将 ip 包发出去。 ip 包进入 ip 隧道设备之后就会被零几次内核 ip ip 驱动接管, ipip 驱动会将这个 ip 包直接封装在一个宿舍机网络的 ip 包中,这样原来从容器到 note 二的 ip 包就会被伪伪装成一个从 note 二的 ip 包。 由于宿主宿主机之间已经使用路由器配置了二三层转发,这,这就是设置了宿主宿主机之间的吓一跳。 所以这个 ip 包在离开 no 一之后就可以经过路由器最终跳到 no 二上,这时 no 二的网络内核站就会使用 ipip 驱动进行解包,从而拿到原始的 ip 包, 然后原始的 ab 包就会根据路由规则和 vostpare 设备到达最终的容器内部。嗯,好,今天分享就到这里,谢谢大家。

21汇视威智能科技 01:52查看AI文稿AI文稿

01:52查看AI文稿AI文稿cubanets 是否必须使用 cube proxy? 如不需要,请减述 cubanets 在无 cube proxy 如何工作?回答, cubanets 并不是必须使用 cube proxy 组件,但是如果不使用 cube proxy 组件, 需要手动实现一些网络代理和负载均衡的功能。在五 q proxy 的情况下,以下两种方式可以实现 cubanets 的网络代理和负载均衡,一手动配置 e t boss 规则通过手动配置 e t boss 规则来实现网络代理和负载均衡的功能。 可以为每个 service 创建 e people's 规则,将请求重定向到对应的 pad 上,以此实现服务发现和负载均衡。但是这种方式需要手动维护一些 比较复杂的 apipods 规则,很容易出错。二使用第三方货载均衡工具可以使用第三方货载均衡工具,例如 hyproxic in 见此等来实现 humanit 的网络代理和货载均衡的功能。这种方式需要手动配置货载均衡规则, 并且还要对负载均衡工具进行管理和维护,比较麻烦。虽然 cuber 内字可以不使用 cube proxy 组件, 但是无论是手动配置 epos 规则还是使用第三方负载均衡工具,都需要手动管理和维护一些 network routing 和负载均衡的规则,比较繁琐和容易出错。 同时, cube proxy 组建可以自动化的管理服务的路由规则和负载均衡等,可以减轻 系统管理人员的负担。因此,建议还是使用 cube proxy 组签来实现 cubernet 集群的网络代理和负载均衡的功能。