burpsuite怎么配置拦截规则

粉丝163获赞630

相关视频

08:41查看AI文稿AI文稿

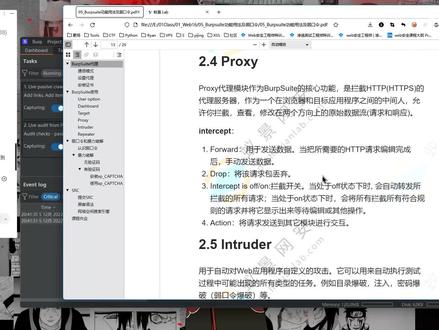

08:41查看AI文稿AI文稿我们这个 b p 就可以开始愉快的使用了,那么这边就要给大家讲一下它的一个模块啊,这里面模块每个模块代表的是什么东西啊? 首先这里仪表盘,仪表盘就是这个啊,这个仪表盘这里面会有一些信息啊,它呢就是用于显示 b o r p 的一个工作信息, 显示它的一个工作信息啊,然后这边的一个 target, target 就是它的一个目标啊,显示显示目标目录结构的一个功能啊,然后这边这个代理, 这个代理模块就是这个东西啊,就是第三个代理模块,拦截 http 或者 http s 的代理服务器,作为一个在浏览器和目标应用程序之间的中间人云, 需你拦截、查看、修改在两个方向上的原始数据流啊,然后这边这个 intruder, 这个爆破模块啊,这就是我们今天等会要学到的这个爆破模块啊,爆破模块 叫做入侵,一个定制的高度可配置的工具,对于 word 应用程序进行自动化攻击,如媒体标识符,收集有用的数据,以及使用这个技术探测常规漏洞啊,这就是我们的一个爆破。 然后这个这边这个东西 repeater 啊,重放,重放模块,一个靠手动操作,靠手动操作来触发单独的 http 请求并分析应用程序响应的工具啊,这个等一下我们也会看到。 然后这边这个绘画啊,绘画呢是用来分析那些不可预知的应用程序,绘画令牌和重要数据项的随机性工具。然后这个解码,解码,这就是一个解码器啊,解码器这里面, 这里面呢,他有一些常用的一些编码的格式啊,什么 url 啊,然后 base 六十四啊,然后我们的这个什么阿斯科马呀、哈西亚等等啊,这一些他常用的一些编码格式,在这里可以进行一个编码和解码。 这边有一个 compare, 就是这个东西呢,叫做对比,对比啊,通常是通过一些相关的请求和响应得到两项数据的一个可视化差异啊,就是一个对比,然后这个这个东西呢扩展,那这个我们怎样也会给大家讲到, 我们需要安装一个插件,扩展插件可以让你加载 buip 的扩展使使用你自己或者或者第三方代码来扩展 buip 的一个功能,然后这个对 buip 的一些设置,就是这个东西, 然后这个 user 是用户的一些设置,那么这里呢,比如说像我们这边啊,这里啊 display 这个东西,这里呢就可以设置 亮和暗啊,好好,这就是啊,这就是明亮的一种格式啊,这个呢就是暗,就是相当于是我们的一个夜间模式啊,这就是这个,然后这里的这个字体字体啊,那么说到这里就是给大家提一下啊,因为有时候呢 大家可能抓包啊,抓包抓的时候可能他抓包,可能他有时候一些中文会乱码,会乱码,那么就需要设置一下,需要设置一下这个字体, 这个字体我们可以选用宋体或者凯体啊,点击这里的这个劝句选择,然后这边可以选择这个宋体或者呢这个凯体或者其他的啊,比如说如果说你选择宋体, 他中文乱码了,中文显示不出来了,那么你就在这里给他换一个啊,换一个去看一下哪一个他能够显示中文,你就选择哪一个, 然后这个 size 就是这个字体的大小,这个就看你自己喜欢啊,看你自己喜欢设置多大,就是这个就是这个模块的一个总软。 我们这边这个什么 user option, 这里使用 bp 啊,这里也讲了啊,有时候会遇到鼠标错位或者不能显示中文的问题,那么这里呢就可以设置一下啊,设置成什么楷体或者其他的一些字体,确保它能够显示中文。 然后这个,这个就是我们的一个仪表盘啊,仪表盘,那么这里呢有我们的什么对经过的所有流量进行爬虫,对经过的流量进行审计。日志界面,问题活动界面啊,这里 啊这一些东西啊,这个可以看一下,对吧?这里呢就是给他的一个爬虫, 然后这里呢是流量审计,这里啊这里爬虫流量审计,然后这个日志界面,然后这边呢就是一些问题, 这个东西基本上也不怎么用啊,当然这些东西如果说你看得懂,那么当然最好啊,看不懂没有关系啊,没有关系问题不大,基本上很少。这边最主要的啊,最主要的,我们目前用到 b p 最主要的三个功能就是这三个代理,抓包,抓包啊抓包,然后爆破,然后这边这个重放啊,我们主要是用这三个模块,用这三个模块用的非常多啊,然后这个什么他 存模块组成和功能,这个东西我们也可以看一下这里,对吧?这边 这边他的什么访问记录啊,访问记录,那么这里呢?这个东西啊,这个东西, 这个东西呢叫做站点地图啊,就是以站点,而不是我们某一次的请求来组织 buip 获取的一个数据。啊,这边呢是以站点啊,是以站点来组织的,不是以我们的一个请求, 那么这里呢就是访问记录,然后这边是同意 u r l 同意 u r l 的请求,然后这边呢是一些问题啊,然后这里 response 请求请求信息啊,请求信息, 这边呢也可以看这个响应啊,这个也是一样的,这是这个,然后这边有一个这个东西,这个东西呢叫做目标欲啊,可以限制抓抓取内容,排除无关流量的干扰 啊,那么这里呢就是这边可以添加一些规则啊,添加一些规则,比如说啊设置我们 http history 中啊包含或者去除流量,那么这里呢你就可以在这边进行一个设置啊, 这边可以进行一个添加,添加一个站点啊,这里呢你可以给他写上一个,比如说写上一个 url, 然后这里呢给他加上去啊这里,那么这边这里呢是包含规则,这里是去除规则,包含规则和去除规则啊,这边 边是包含规则,这边是去除规则。这里呢你可以写上一些规则,比如说你要包含里面啊, url 里面含有 id 的,对吧? url 里面含有 id 的, 你要筛选出来你需要这个 id 的,那么你可以呢写在这里,然后呢比如说你不需要 id 的,你就写在这里,他就会把这个 id 的给他过滤掉, 这是这个东西啊,当然这边呢就是你也可以在这里,在这里呢比如说右击啊,这边可以给他加到我们的这个目标域啊,加到我们的这个目标域啊,这里可以给他加进来啊,加进来这个也是可以的。 这个刚刚也看了啊,这里就是这个目标域。 然后这边呢是漏洞列表啊,列出 b、 o、 i p 可以扫描到的漏洞详情。这个东西啊,这里面它的一些啊, c 口注入,这就是啊, c 口注入, 这里面就是它能够就是这个 b、 p 啊,它能够扫描到的漏洞的一些详情就是在这里了。

30黑客克莱😈 18:49查看AI文稿AI文稿

18:49查看AI文稿AI文稿然后这边的这个 intruder 模块,就是我们所说的一个爆破模块啊,用于自动对 word 应用程序自定义的攻击啊,例如目录爆破,注入密码爆破,绕口令爆破等等这一些东西啊, 这个 target 也是一样的,用于配置目标服务器进行攻击的详细信息啊, 这个东西啊,不是这个,这里啊,这里有一个 target, 然后后面我们的一个 protections, 这边呢,设置 paylose 的插入点以及攻击类型,也就是它,也就是这个所谓的攻击模式。那么攻击模式呢,有四种, 有四种啊,比如说我们这边也可以看一下,这里呢有四种,一种呢, spinner 啊,狙击手,然后这个什么工程锤,什么草叉, 什么流线带,有这么四种。第一种狙击手模式,将一组攻击载和分别放在一个位置上,逐个放入单个的配漏的进行一个测试。 比如字典里面有五个 plut, 那么在请求模板上定义了两个 plut 的位置,修改时呢,在修改时会把这五个 plut 分别放入第一个位置上,再放入第二个位置上,最后产生十个版本的请求 啊,就是呢,他是一个一个进行一个处理的,等一下我们可以给大家演示一下, 我这边就先把我的 page study 开一下,开一下我的 page study, 开启一下我的 p php study 好,开了啊,开了,这是第一种模式啊,第一种模式, 然后第二种模式。第二种模式呢,叫做工程锤,他就是便利一组有效载赫, 在所定义的位置上放入同一个载号。那么这里呢,还是给大家直接给大家演示吧,这样的话更直观一下,这样讲他全是一些理论,那么这里还是使用我自己的一个项目啊, 这边进行一个登录好,这边有一个登录框啊,登录框,然后呢我们这边抓个包先关掉啊,先关掉,然后这边呢先给他开开一下,开一下, 然后输入我们的一个账号,一个密码,一个验证码,验证码随便输,然后这边开启点击登录好,这边就拦截到了这样的一个数据包啊, 拦截到了这样的一个数据包,他这里呢就是 atm 账号,密码是一一,这个验证码扣的就是这个啊,然后他这边呢是会跟这里进行一个判断, 这里这这两个扣的,这两个扣的如果相同啊,那么就是验证码就正确了。那么这边我们发送到 repeater 啊,发送到我们这个重放模块, 好,这边我们点击这里的散的啊,散的一下,好,这边的验证码错误,对吧?他提示验证码错误呢,然后我们这边就把它改一下,改成 p p 九 d, 好 send 账号或密码错误啊,它就变了。然后这边呢我们就需要来爆破, 那么这边爆破,我们就右键发送到 intruder, 发送到我们的一个入侵模块啊,入侵模块。那么这里呢,这个 target 它就是我的一个域名, 对吧?我的一个虚拟域名啊,三 w 点 guessbook, 点 test, 端口就是八零啊,端口就是八零。然后这边 positions 选过来啊,这里有一个第一个叫做 spiner, 就是狙击手模式,然后这边呢我们先 clear, 清除掉它的一个选中的效果啊, 呃,这个这个黑的,大家看起来会好一点吗?如果说看起来比较累的话,看起 比较累的话呢,我就给他调成亮的,就是这个效果,这个效果可以的同学扣个一。觉得这个效果看起来不好的同学扣个二。 好,太暗了是吧?太暗了,你们可以早点说的啊,其实就是以后啊,以后你们看起来有什么不舒服的,你们可以及时讲啊,及时讲, 其实讲啊,其实讲我才知道,因为我我我,我个人,我是习惯看这个暗一点的, 所以大家就是你们有什么不习惯的,因为这个还是要照顾一下大家的感受,所以大家如果有什么不习惯的,可以就是及时的讲。可以阻止被扫吗?什么叫阻止被扫 啊?那么这里呢,就是我们这个第一种叫做狙击手模式,先 clear 清除掉,清除掉了之后选中我们需要爆破的,那么这边呢,我们就先爆破这个密码, 选中这个密码,然后点击 add, 添加上这样的一个标记啊,那么这边我们就输入一个我已知的一个用户名啊,已知的一个用户名, 好,那么爆破这个密码,这边有一个 plusplus, 这里呢就是一个一啊,然后这边呢有这个什么简单的列表,运行时的文件等等等等这一些东西啊,我们就讲到哪个就给大家讲哪个啊,不去单独的一个个去讲这个呢叫做简单的列表 啊,这是第一个一,他就代表的是我们这个位置啊,代表的是这一个位置,所以呢,我们这里需要这里啊,这里就是需要加载我们 自己的一个字典,那么这个字典怎么来啊?字典你可以直接在这里写 a、 d、 d 啊,你直接一个一个写,那么这样的话呢,就太太没有什么作用了啊。然后这边 clear 清除掉,然后这边有一个漏的,漏的, 点击这个漏的啊,然后我的桌面,桌面应该是,我我,我的桌面什么时候这么多东西嘞? 好,我的桌面,哎,我的桌面的字典呢?在这里啊,这里有一个 p w d, 就是我们的一个 password 啊, p w d, 点 t x t 打开,哎,它这里呢就会自动加载进来啊,这边它就会自动加载进来这一些东西,这些它就会自己 加载进来啊,加载进来之后,我们点击 start 开始攻击啊,开始攻击。 好,点击开始攻击呢,这边他就会一下子给我们搞完了啊,五十八,五十八个请求,他一下子就搞完了。然后这个东西怎么来判断我们哪一个是正确的?这边大家也可以先看一下, 先看一下,看一下有没有,有没有,谁看到有什么不一样的地方?一二三四五六七八,这个,这个是密码, 三四五,是的,这个三四五啊,三四五是不一样的啊,其他的全是三零六啊,只有是个什么三四五是不一样的, 哎,这怎么有两个一二三四五六呀?这个字典没有写好啊,那么这里呢,你就点这个 lance, 点 lance, 点一下,它代表的是声序排列,再点一下,代表的就是降序排列啊,降序排列。 那么这边呢,就是这样的,这里呢这个不一样的就是正确的。那么这个怎么来看?首先我们点一下,比如说这里啊,点一下这个,然后这边呢有一个 response, 就是我们的一个请求,那么请求里面呢? use the name, 就是 real password, 就是 real at 一二三, 然后这边有一个 respons 响应,响应里面,哎,登录成功,这就是啊,这就是登录成功啊,这就是正确的一个密码,这就是我们的第一种模式啊,第一种模式就是狙击手模式,直接把 cookie 改了,是不是验证码就形同虚设?是呀是呀,这里这里就是啊,这里这个验证码就是形同虚设呀,他就是就是,你看起来是吧?就是不懂的人啊,就是比如说你是一个没有学我们网络安全的人,那么你可能连这个 bp 这个东西你都不知道, 对吧?所以你只能看到这个,看到这个,那么这个验证码你就不知道怎么去搞了啊。如果说你学过,你学过,对吧?你拿 bp 一抓包,哎,就发现他这里有一个这个东西, 那么你就可以直接改,这就是这样的。好,这是第一种第一种模式啊,那么第二种模式,第二种模式呢?我们可以选两个, 选两个。然后呢?这边来 payloads, 这里呢?它也是只有一个一啊,只有一个一啊,只能选 选一个。我们这边就直接攻击给大家看一下,那么这里呢?然后我们这边一一二三四五六啊,然后看一下这个请求,哎,他就变成了 u z 内我们选中的这两个位置,全部都是这个,全部都是这个啊,全部都是这个,一二三四五六。 比如说换一个,换一个啊,换成我们这个 at me 一二三, at at me at 一二三,对吧?它 user name 也是 at me at 一二三, password 还是 at me at 一二三,这就是第二种第二种攻击模式啊,第二种攻击模式叫做便利一组有效载赫, 在所有定义的位置上放入同一个载客,对吧?我们这边,我们这边,对吧?我们这边选中的是两个, 但是他这边爆破出来,哎哎哎,他这边爆破出来,我这两个位置他都写的是同一个字典, 同一个字典值啊,同一个字典值,所以呢就是放在同一个位置,同样是五个 pro 的两个位置,那么一共就只有五个版本的求改请求啊, 所以这就是第二种模式啊,第三种模式呢叫做草叉啊,草叉,那么这边我们也来看一下,这个就先关掉不要了啊,然后改成我们第三种,第三种这里我们还是一样的选中这两个东西, 然后到这个 payload 这里啊, payload 这里呢,它就可以,它就有两个啦,有两个啦,那么第一个一代表的就是我们这边啊,代表的就是我们这个第一个位置。 一代表的就是我们这个第一个位置啊,二代表的就是我们这个第二个位置, 所以我们这里的这个一就是我们第一个位置,第一个位置是我们的一个用户名,用户名那么就需要使用我们的一个用户名的字典啊,那么我们这边呢就漏的加载一下, 加载一下我的这个 uznin 点 txt 啊,加载一下,打开进去了,然后这里呢选择这个二,然后呢加载一下我们刚刚的这个 密码字典啊, pwd 啊,密码字典,好,然后,然后这里有个问题,有个问题啊,有个问题,好,这里呢给大家看一下, 这是 u z 内点 t x t 啊,也就是我的一个用 用户名,用户名总共是有七十四个,然后这里呢是 password, password 密码总共是有五十八个,用户名有七十四个,密码有五十八个。好,那么这里它总共会发起多少次请求?你这你这,我还没问完你就你就知道了, 他总共发起多少次请求?大家可以想一下啊,想一下,然后可以在我们讨论区说一下你你的一个答案, 那你就不能让是吧?没有听我公开课的同学想一下吗?是不是啊?这个大家可以想一下啊,这边呢,七十四和 用户名,用户名有七十四个啊,用户用户名七十四个,密码只有五十八个啊,那么这是这个东西啊,这个密码只有五十八行,是的,密码只有五十八行啊, 那么这边呢,我们也可以直接看一下,看一下,其实这里会写,这里他会写啊, request 请求的 count 数量,请求的数量是五十八,五十八啊,所以呢,我们这边攻击开始攻击这里 它总共就是五十八次啊,五十八次。然后呢我们也可以来对照看一下,比如说第一个 at me 啊,然后我们可以看一下这边 回到第一行啊,回到第一行 a, 它这里就是这样的啊,就是这样的, 它这一种模式呢,它就是一一对应,一一对应啊。 at me, at me, 一二三四五六。 at me, 一二三四五六 test 一二三四五六七八 test, 一二三四五六七八 test 零一一二三四 test 零一一二三四。它就是这样,一个一个一个一个一对一,一对一,一对一,一对一,一对一对应下来, 那么对应下来,对应到最后,对应到最后啊,密码只有五十八个,那么这边,呃,这个用户名他对应到第五十八个的时候,他对应到第五十八个,第五十 十八,五十八在这里啊,对应到第五十八个,后面的这一些他没有密码来跟他相对应了,所以他就直接舍弃掉了,直接舍弃掉了啊,所以呢,他总共是只会发起五十八次请求。 好,这就是第三种模式啊,草草插模式,每一个变量对应一个字典,每一个变量对应一个字典啊, 特点,爆破次数取决于变量少的字点。使用多组有效载赫,每个定义的位置使用一组不同的有效载赫 啊,这个写的比较专业啊,其实呢就是选两个东西啊,说白了就是我们这里这里选两个东西啊,这就叫做定义 两个公鸡宰鹤啊,两个位置定义这两个位置啊,然后呢就选择我们这里这个 payloas, 选择一就对应第一个位置,选择二就对应第二个位置,就需要这两个。如果说你选择有三个啊,比如说这里我加一个 加一个,然后这边,哎,他就会有一个。三啊,就是你选择几个,他就会有几个,就会让你对应几个字点, 这就是这个啊,这就是第三种模式啊,那么第四种模式叫做极速炸弹,那么这个就是我们用的比较多的一个模式了。 这边,哎,那么这里呢就给他清除掉,选中,选中。好,然后这边的 paylos 啊,这里呢就不改了,不改了啊, 一和二这个都没有问题啊,一是我们的一个用户名字点,二是我们的一个密码字点啊,那么这边呢,他就是会相乘,就是五十八乘以七十四,总共四千多次请求啊,然后开始攻击 啊,四千多次请求就让他慢慢爆吧。这就是啊,第四种模式,他就会是进行一个交叉匹配啊,交叉匹配, 什么叫交叉匹配啊?这里这里大家也可以看一下, 这边,对吧?他就是先固定一个字,点密码,字典里面先固定一个值不变,然后用户名一个一个去匹配这相同的这个东西啊,等这 匹配完了之后再匹配另一个,所以呢,他会进行一个交叉匹配,交叉匹配啊,那么这里也是一样的,点击这个 lands, 再点一下,哎,他就是这样的了, 报资源消耗内存还是 cpu 内存? cpu 都耗,这个就是你电脑性能越好,它报报起来就越快。 好,这是第四种模式啊,就是这爆破四种模式的一个讲解了,然后这个 payload, payload, 这里面呢,就是配置这个标记的一个字典, option, option, option, 就是这个东西啊,这里面呢就有一些内容,这里面这个什么 request headers 啊,这个是 必选的。这里啊,这里是必选的,所以装在虚拟机上的话能给多大给多大。这个一般啊,一般我们 b p 还是装在自己的物理机上会方便一些。 因为配 logo 的长度是变化的,所以呢,需要勾选上这个选项,更新或添加每一次请求的这个 content less 请求头啊,否则就是错误的请求。 然后这个呢,这个 close 为请求更新或者添加请求头的值为 close, 这是为了避免和服务器进行长连接,在得到一次响应之后就自动关闭啊,因为还有好多版本的请求, 所以呢这样可以加快攻击的一个速度。然后这个 repeater 就是我们的一个存放模块, 重放模块啊,重放模块就是这样的,你可以在这边进行一个修改修改,比如说我改成三三三三三啊,然后呢扇的发送他就会过去了。然后这边比如说我改成正确的 real, 然后什么一二三四五六啊,应该是散的,他就登录成功啊。这个就是你可以自己在这里进行一个修改测试, 然后,呃,休息一下吧,我们休息休息一下。

44黑客克莱😈 16:13

16:13 02:13查看AI文稿AI文稿

02:13查看AI文稿AI文稿bob sweet 是一款用于 web 应用程序渗透测试的工具集,它包括多个模块,可以用来拦截、修改、重放网络请求、检测漏洞等。下面是 bob sweet 的基本使用方法。弹装焊启动下载最新版本的 bob sweet h t t p s parts wigger network community download 并安装,安装完成后启动 box week 配置代理,在 box week 中选择 proxy 选项卡,然后选择 options 子选项卡。 approxial listeners 区域中点击爱的按钮,添加一个新的监听器,选择监听器的端口号,看绑定地址后,点击 ok 按钮保存。设置配置浏览器, 在浏览器中打开设置界面,将代理设置为刚刚配置的监听器地址。喊端口号拦截请求,在 box week 中选择 proxy 选项卡, 然后选择 intercept 指选项卡,点击 intercept is on 按钮,使其变为 intercept is of, 这将关闭请求拦截功能。如果需要拦截请求,可以在 intercept is of 按钮上右键单击,选择 intercept is on, 这将打开请求拦截功能。 修改请求,在 box week 中选择 practice 选项卡,然后选择 intercepts 选项卡。当请求拦截功能开启后,所有的请求都会被拦截并显示在 intercept 界面中。在 intercept 界面中可以对请求进行修改,例如可以修改请求参数、 请求偷请求方法等。重放请求,在 box week 中选择 proxy 选项卡,然后选择 intercept 子选项卡。当请求拦截功能开启后,所有的请求都会被拦截并显示在 intercept 界面 中。在 intercept 界面中可以选择 forward 按钮将请求发送到服务器。如果需要多次发送相同的请求,可以选择 rep 探钮检测漏洞。在 box week 中选择 scanner 选项卡,然后选择 new scan 子选项卡。在 new scan 界面中 选择要扫描的目标和扫描类型,然后开始扫描。扫描结束后,可以在 scanner 选项卡下的 scan q 子选项卡中查看扫描结果。以上是 works week 的基本使用方法,更详细的用法可以参考官方文档。

18白帽子学习之路 01:24查看AI文稿AI文稿

01:24查看AI文稿AI文稿b p 如何设置代理服务 h t t p 和 socks 这里我以常见的二种浏览器为例,供大家参考。一火狐浏览器 一打开火狐浏览器,点击选项大于高级,大于网络,大于连接处,点击设置。二手动配置代理 输入代理这里的代理与 burp sweet 中的代理相同,端口选择八零八一,这个选择时没有限制, 可用就好。三代理设置成功,有时抓不到包会,可能因为没有端口选择不到,这是需要重新设置端口。二搜狗浏览器高级代理设置设置代理服务器,填写代理地址和端口 打勾,手动设置代理勾选为所有协议使用相同代理。一旦在浏览器上设置好之后,就打开 burp suite 去 proxy 项进行 intercept 阶段,需要确保 intercept design。 以上就是关于 b p verb suite 如何设置代理服务 h t t p 的教程,关于 soft 设置方法相同,只是多了一个账户密码认证,但这个推荐大家使用 h t t p 更便捷。

18巨量HTTP 19:13

19:13

猜你喜欢

- 3875老姜Pro