rbac是控制页面权限,数据权限怎么控制

粉丝1.6万获赞8.9万

相关视频

02:54查看AI文稿AI文稿

02:54查看AI文稿AI文稿今天呢我给大家介绍一下我这个系统里面的啊,基于角色权限控制是怎么做的,以及它的架构图是什么样的?我们从前端到后端, 我们先看下这个架构图,这里呢有,我这里写了一画了一个架构图,首先用户登录,登录之后这个新会检查权限,哎,查询决策,查询权限 要权限,教练通过了就访问,不通过就拒绝,这个是一个调度,下面呢是一个,对,是什么?是 rbacrbac, 是一个基于角色的访问控制模型,就是他会给用户分配不同的角色,并给每个角色赋予相应的权限,来限制用户对系统资源的访问, 一般在大公司里面这种用的非常多。那基于这个基于角色的权限控制呢?他不名词就角色,而不是个别用户,每个角色都会赋予一定的 一组特定的权限。呃,用户被分配到不同的权限,就会限制他们的访问资源。这种模型是非常可以,就是市场用的非常多的,一般由三个部分组成,用户、角色和权限通过用,通过角色获取相应的权限,通过访问资源,同时他 有多个角色,他可以有多个角色,那他就会相互合并了,他们的权限就会合并。嗯,下面是后端的一个实体图,这个类图假如说我们是不是右手表,右手表里面他一般会啊。关联角色表,角色表,角色表里面关联关联权限表,权限表里面关联的是你有哪些借口访问的权限,以及你拥有那些菜刀, 这里左边,左边是,比如说你,你,你给这个用户分配了某个角色,那他他们之间是吧?他们之间这个有的 a、 b、 i 还是不能够访问的, 那他的拆拉都有哪些?在这里也会这个权限,这里呢也会进行控制显示啊,就是在这种表关系上这样子。然后下面是一些表的详细的介绍,对,如果感兴趣的可以暂停一下看一眼。嗯,下面是一些代表实现啊。我们再回到页面里面来,我们先看一下用户, 比如假如说这个用户他有什么?他有个角色,他角色里面对我们有这个权限,我们一般都会给他选定某个角色,比如说用用,那他这个东西就角色更角色够多了,他权限就会更多。那到底权限是谁呢?是后面东西,前面是 后面,比如说查看,呃,查看编辑啊,这里查看这种就是他的一个,他这个就是他的一个权限,他用什么权限?他是查看权限的。编辑权限,我们再看一下。呃,角色表里面角色里面的一个状态,我们直接编辑了,他编辑这里,我们可以看到 这里呢,比如说我们给他选择某个编辑啊,我们应该是选择某个某个权限啊,比如说这里应该是我们选中的,是后面的才是权限啊,不是前面啊。比如说你有什么权限?你有没有系统管理的权限?事实上他说的是在表里面,他只是比如说有查看和编辑权限。当然你这个按钮你可以啊,我目前指定有两种类型,查看编辑,其实这个可以更多啊,可以有更多,比如说你按钮级别了,按钮级别了,那在这里, 这这个这个改改,改成你那个按钮就可以了,因为某某权限,但是这个按钮级别的,那你这里会有一个,必须要有一个 key 跟前端,你告要告诉前端你这个它里面的名字叫什么?名字叫什么? ok, 角色这块大概像这样子,然后,嗯,这是 tedana 管理啊, teda 管理的一个表,然后这个是,呃,就权限表,这权限表,这权限表,这权限表长什么样?我给大家看一眼, 权限表里面目前的做法是,比如说它有编辑权限,这是谁的编辑权限啊?它是某个叉八的编辑。还有呢? jpi 在这里呢,会进行一个定义,而且还可以增加啊,可以动态增加的 哦,这个系统大家讲这样子,还有接口环,后端的接口环我们怎么配啊?我们可以添加接口,你看接口这里呢?我们一般比如说这是动态的,动态的路由开发,他有那些接口的权限可以可以看到,比如说他的支付管理啊,啊,他有这个接口,还有这个方法。

493李钟意讲前端 01:19查看AI文稿AI文稿

01:19查看AI文稿AI文稿rbac 权限管理 rbac robust xs control 是一种基于角色的访问控制模型,它通过将用户分配到角色中,并将权限与角色关联,从而实现对资源的访问控制。 rbac 模型可以实现灵活的权限管理,同时降低了管理成本和复杂性。 rbac 权限管理的基本概念包括, 一、角色角色是一组权限的集合,用于描述用户的身份和功能。二、权限权限是用户对资源进行操作的能力,例如读写、修改、删除等。三、用户用户是实体,可以被分配到一个或多个角色中。 四、资源资源是需要被保护的对象,例如文件、数据库、网络等。在 rbac 模型中,用户通过被授权到一个活多的角色来获得相应的访问权限,而角色则通过被授予相应的 权限来访问资源。 rbac 权限管理的优点包括,一、灵活 rbac 模型可以根据实际需求进行扩展和修改,以适应不同的应用场景。安全, rbac 模型可以减少安全漏洞和对授权访问的风险。三、简单 rbac 模型可以降低管理成本和复杂性, 使管理更加简单和高效。四、可扩展 o r b a c 模型可以支持多个组织和应用程序之间的权限管理,以实现更广泛的应用。

31前端sir 26:44

26:44 03:38查看AI文稿AI文稿

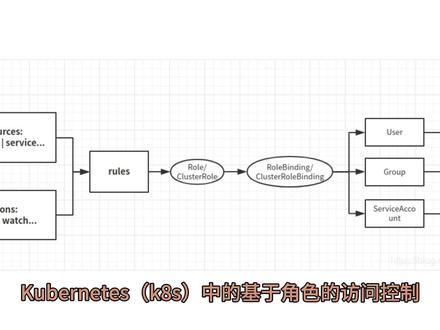

03:38查看AI文稿AI文稿cuberness k 八 s 中的机遇角色的访问控制 robust assess control, 简称 rbac, 是一种安全机制,用于管理用户、服务账户以及他们对 cuberness 资源的访问权限。 rbac 通过定义角色 roll 和鸡群角色 custer roll, 并将这些角色分配给用户货组,从而实现细力度的全线控制。 rbac 的核心组件 一、角色 roll 定义一组权限,这些权限是特定于某个 cuberness 命名空间的,他们可以用来授予对命名空间内资源的访问权限。二、集群角色 custer roll 类似于角色,但是他们的作用欲是整个 huberns 机群可以跨多个命名空间授权。三、角色 绑定 robin 将一个角色绑定到特定的命名空间和用户组获服务账户上,从而授予他们该角色的权限。四、鸡群角色绑定 cost robin 将一个集群角色绑定到用户组或服务账户上,无论他们位于哪个命名空间,都可以授予他们该角色的权限。二、 bac 的工作原理一、创建角色定义一组规则 这些规则指定了哪些资源可以被访问以及可以执行哪些操作,如电 post watch list。 二、创建角色绑定将创建的角色分配给特定的用户或服务账户,限制他们只能在特定的命名空间内执行角色中定义的操作。 三、创建集群角色和集群角色绑定与角色和角色绑定类似,但是他们适用于整个集群的资源。 rbac 的使用场景,一、命名空间隔离,在多团队使用同一集群的情况下 使用。二、 bac 可以确保每个团队只能访问自己的资源。二、细力度权限控制可以为不同的用户或服务账户分配不同的角色,从而精确控制他们可以执行的操作。 三、服务账户权限为自动化脚本和服务定义服务账户,并授予他们所需的最小权限级,以提高安全性。 rbac 的配置和管理一、默认角色 cubanic 提供了一些默认的角色, 入阿门带的 beauty 可以直接使用或作为自定义角色的起点。二、动态权限管理 r b a c 的权限可以在运行时动态调整,无需重启 a p i 服务器。 三、审查和更新定期审查权限配置,确保他们符合最小权限原则, 并根据需要更新角色和角色绑定。注意事项一、权限提升 rbacapi 会阻止用户通过编辑角色或角色绑定来提升自己的权限。二、资源引用 在角色中可以通过资源合资资源的引用来精细控制对 pubernese api 的反用。三、主体引用角色绑定和鸡群角色绑定可以绑定到用户 组货服务账户。通过二 bac, cubernet 实现了强大的访问控制能力,帮助管理员和运维人员保护集群资源,防止为授权访问正确配置。二 bac 策略对于维护 cubernet 集群的安全性至关重要。

猜你喜欢

最新视频

- 3061朴玄硕-