飞牛没有ipv会被攻击吗

上个视频,上个视频说我的这个飞牛直接连在了光猫上,然后希望能通过外网能直接连接到我这个飞牛上。这一天还不到,这飞牛就爆出了一个地灵的漏洞, 嗯,说可以通过一些漏洞访问你的数据,可以拿你的主机当肉机。 哎,真是太可怕了,我还没成功呢,这就不行了。但是飞牛官网也说了,升级到最新的系统可能这个漏洞就没有了,不管真的假的,大家如果是也用飞牛了,赶紧升级,赶紧升级。

粉丝1360获赞1.1万

相关视频

01:09查看AI文稿AI文稿

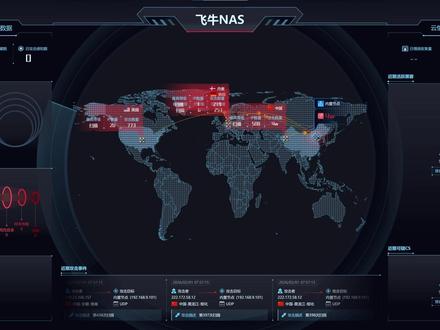

01:09查看AI文稿AI文稿你的非牛纳斯可能正在被攻击,最近大批量的非牛用户遭遇疑似境外不明组织的攻击,导致刀客或者应用异常退出,路由器显示的绘画数暴增到几万。 很多用户中招的核心原因就是图省事,把 i p v 四和 i p v 六地址直接暴露在公网。如果你正在使用非牛,那么就跟着视频来一起自查一下, 看看到底有没有被黑,尤其是有公网的小伙伴。先确保你已经在飞牛里面打开了 s s h。 在 电脑上使用 s s h 工具进行连接,或者使用 power shell, 在 这里演示一下 power shell 的 使用方式,点击键盘的文件,输入 power 就 能出来 s s h 空格前面输入你的用户名,加一个艾特, 再输入你的内网 ip 地址,然后回车输入你的密码,密码这里是不显示的,输入完之后直接点回车就可以了。复制下面一条命令粘贴上去,只要显示这个就没有问题了。 如果显示这个或者其他评论区打出来,我们来帮你排查。孙妞也在最新版的一点一点一五版本已经修复了这个漏洞,不管怎么说,没有升级最新版系统的小伙伴一定要尽快升级,以后也要尽量避免把你的公网地址暴露在互联网上,为了安全起见,还是建议大家使用 https 访问。

1096六号科技站 10:49查看AI文稿AI文稿

10:49查看AI文稿AI文稿就爆出来这个漏洞以后,其实很人心惶惶,对吧?就大家有没有发现,就这波他不仅说是我 一些个人的飞牛被攻击啊,被那个了,但其实大家有看到飞牛的论坛,飞牛的网站也被攻击了,所以说这种事情呢,我说实话,我真的是觉得这个确实有组织的,有组织的,有预谋的。 当然呢,这波其实飞牛的反应速度我觉得确实迟钝啊,确实迟钝,那今天我想就是给大家演示一下,就是说我们现在飞牛系统更新可能会遇到哪些问题,然后我们应该怎么解决啊?这个我觉得还是一个可能,这两天算是一个啊, 比较有用的一个东西吧。首先跟大家讲一下哈,就是现在飞牛遇到这个问题,我们应该怎么去解决?首先第一个假如你已经中招了啊,已经中招了,有问题了,至于怎么发现啊,这个飞牛 他官方也有告诉你怎么去操作,你就按照他的来,如果大家发现自己是有问题,那怎么办?飞牛呢?他是纯算是分离的,就是你装系统盘是系统盘,然后那个 数据是数据,所以说如果说你是中毒了,你被这个解决了,那怎么办呢?你就把系统彻底的重装,你就下载最新的一点一点一八,然后做 u 盘直接重装一下,你的数据都还在,都不会有问题啊。但是呢,有一些人遇到了一个什么问题呢?就是说 他用飞牛的自动更新,更新到了一点一点一八以后呢,发现就大家的映射打不开了,就 smb 的 映射打不开了, 那这个问题是怎么回事呢?就实际上飞牛在这一次的更新中,它其实依然犯了一个错误,就依然还是有问题的,就是它一点一点一八其实分了两个版本, 那第一个版本呢?应该是它的这个三八的这个功能模块它是有问题了,就是如果说有些人呢,你点了升级以后,会发现自己的 s m b 映设被关掉了,那这被关掉了以后怎么办呢?那大家我给大家看一下应该怎么办啊? 我们来看一下我这个文件共享协议,这个 smb 是 正常打开的啊,就我这台机器应该也是没有中毒的,没有问题的,那我们来看一下这个会是怎么样?那我们正常来讲呢,在这里去检查更新啊,他就发现了,你看发现了一点一点一八,但是这个一点一点一八啊,这个 呃,就是飞牛呢,这次有个还有一个什么问题呢?就是升级到了一点一点一八,他实际上第一波的一点一点一八本身是有问题的,你升级到了一点一点一八以后呢,你的 smb 会打不开,有些时候那怎么办呢?就我先这样升级啊,我们实际上 就是当这个一点一点一八第一个版本升级完成以后,如果大家发现它有问题,那么你就再一次到这个系统更新里面,它依然会提示你出现一个一点一点一八,也就是你再升级一次, 然后它里面有关于它的 smb 的 一些组建的什么东西,全部更新完了以后,你的 smb 就 可以了。 那么就还有一种方式,就是说如果说你还有问题,那么实际上我们在系统更新这里一会更新完了,大家能看到它在下面它有一个系统修复, 就点一下系统修复也就可以了。那我们再来看一下,我现在是一点一点一八,我再来看一下我这个文件共享协议,大家看现在我这个 smb 是 正常的,为什么正常的呢?因为我今天我今天所更新的这个飞牛的这个系统呢, 它它其实就是一点一点一八的,最后的版本是没有问题的啊。我们如果说第一次更新一点一点一八,发现 smb 呃,不能不正常啊,包括说其他的地方有什么不正常的啊? 大家可以在这个这个更新和还原这里,它其实在这个地方啊,这还显示已是最新版本啊。如果说我们这还不显示最新版本,它下面还会有一个一点一点一八,这个更新下面会有会有很多的更新内容,里面就包含了 sam 的 一个攻击,那么如果说都有了还不正常,大家就在这个系统文件修复这里点一下这个修复啊,然后点确定,然后这个系统就会被修复,也就可以了,明白吧?就修复也不行的话,就很简单,因为飞牛你纯算是分离的,你就留个飞牛的系统盘,把飞牛重装一下, 去下载最新版的飞牛重装一下就就可以了啊。你要没中毒,没有没有被别人,没有被黑客 这个你没中毒,没有被黑客控制的话,你你这个更新就可以了,如果说你的系统已经中毒了,已经被这个黑客这个这控制了,最简单的方式,你就下载最新版的飞牛,做个 u 盘,直接安装一下, 重新装一下就行了,因为你重装飞牛对你存的文件是没有影响的,除非说除非说你飞牛安装的盘和你的文件体是存在同一个盘里的,这个可能会有这个可能,你一不小心比如说把整个全盘格式化了,你就没了, 对吧?你只要说我的飞牛是安装在一个独立的,呃,这个固态里,我存储是在别的地方的,那这就没有问题,对吧?我昨天收到了飞牛的短信息,提醒我们赶快升级,对吧?那我也升级了,我也处理了,我在这里是真的是要批评一下飞牛的。 呃,一个是呢,这次的应对的确太慢了,我才发现就是说有很多人讲的实际上在 呃,去年的十月份啊,甚至甚至这个这个是不是更早的时候其实就有人发现了这个问题啊?但是这个一直飞牛确实没有去很快的解决,然后到这次这个大规模的攻击事件发生以后飞牛再解决。 那么关于这个问题,说实话我也不是说我要去替飞牛辩解干嘛,我没必要去替飞牛辩解啊,但是我认为这这个只能讲说飞牛现在的这个规模确实还太小啊,经验也好,各方面也好,我觉得确实还是不充分,这次 真心的这个我们鞭策飞牛啊,飞牛要吸取这次的教训啊,在以后的这种问题,只要说我们的飞牛的纳斯涉及到安全问题的时候,一定要积极的快速的去应对 啊,不要等到大规模的这种事情发生以后再处理,再处理的话,这个确实是很伤用户的心的,对吧?对飞牛的这个这种信任啊,会下降,对吧?我觉得是这个问题啊,的确是飞牛必须要引起重视的啊,要鞭策他啊。 呃,但是话讲回来呢,飞牛到今天他依然还是一个免费给大家用的系统,然后呢,这个 他呢?公司规模呢?其实依然还是小公司啊,依然还是小公司啊,飞牛的人员规模也不大,所以呢,出现了一些问题,我自己觉得啊,我,我不是说要去飞,要替飞牛这个什么 这个洗洗或者干嘛,我自己觉得还是可以原谅的,而且其实这次的这个事情,呃,一般来说他不会导致用户的数据丢失的。 呃,当然呢,这一波我相信会有很多人会会觉得非牛不可靠,然后就不再去使用非牛。当然我这里面就跟大家讲一讲,大家想一想,你不管是 windows 还是 linux, 甚至是 mac, 实际上每年爆出漏洞都很多。非牛这一次它其实它真正的问题并不是说被爆出了漏洞, 而且它这个漏洞实际上应该也是这个 linux 的 一个一个漏洞,对吧?它并不是说非牛爆出了漏洞,而且非牛这次最大的问题就是当这个漏洞出现的时候,它解决的速度有点偏慢了。但是我今天想讲一句话,有些时候就是这样,一个企业的成长就是磕磕绊绊的, 一个企业的成长永远会在犯错中成长,他不可能一帆风顺的。所以我们今天就鞭策飞牛,提醒飞牛,让飞牛以后要注意这些问题。的确,飞牛是动到了很多的这个很多人的蛋糕啊,这个被搞也是,怎么讲呢?是正常的, 但是只有在失败中,只有在磕磕绊绊中,企业才能真正的发展飞牛,系统也才能更加完善,对吧? 所以说我觉得这个对,对飞牛,甚至对我们用户来说,从某种上来说是好事。但这次如果说有人真的是丢数据了, 就我觉得大家自己也要吸取教训,就不能把什么东西都依靠系统。你不管是飞牛也好,还是 windows 还是别的,不能说我们所有东西全部依靠这个系统,就像我们做磁盘阵列一样,不能说我做个瑞德六,我就觉得我的数据百分百安全了,对吧? 呃,然后兄弟们,那个今天总结一下,给大家讲了一下,就飞牛最近遇到的问题,这个漏洞啊,然后更新系统可能会遇到的问题, 然后这个说实话我也鞭策了飞牛,希望飞牛后面更加重视安全,既要重视你网络上的安全,我再鞭策飞牛一次,你们赶快把 e a t 四和 btfs 的 阵列的一次性检查功能给我们做出来, 呃,就是硬件的安全性,我们这个阵列的安全性,我们网络的安全性都需要飞牛的。呃,再给力一点啊。 这个虽然这次有很多人说飞牛,说反应慢啊,好像很多人会不满,甚至有些有些朋友出现了,比如说这个被攻击,被控制,甚至文件有损失,但是我觉得,呃,一个企业,特别是像飞牛这样一个初创企业,规模也不大, 就是他的发展就一定会是磕磕绊绊的。我在这里希望大家多给飞牛一些时间,多给飞牛一些体谅,就是我们这个国产的这样的一个好用的系统,大家还是对他宽容一点, 鞭策就是该鞭策,但是宽容依然要宽容,就是这样才能让他好好的发展未来给我们更好用的纳斯系统,希望他有一天真的能够成为纳斯届的 windows, 这是他们这个注册自己想要达到的目标,我们希望他能做到 啊,只有我们国产的这些系统有了更好用的东西,我们才能够这个在纳斯里面也不受制于人嘛,对吧?我们不是说非要用非牛不可,但是只要非牛存在,他在纳斯界他就是那条鲶鱼咬的,其他的纳斯都必须得好好的给我干活, 如果飞牛不在了,对大家来说只有损失没有收获的,没有收获的,对吧?所以我们就支持飞牛,飞牛这以后,希望飞牛以后更加的努力。 呃,安全上的反应更快一点。给大家这个如果说遇到问题以后给大家的解释啊,说明啊,更加及时一些。呃,我就说这么多关于这个啊。

108阵列存储专家 02:53查看AI文稿AI文稿

02:53查看AI文稿AI文稿这两天大家很多,相信很多人都看到了飞牛这两天这个漏洞,很多人都中招了 啊,怎么查一下子自己有没有中招呢?官方也发了这个执行修复脚本的教程。首先要知道前提条件,第一个是 nas 已经开启 s s 功能,这个在系统设置里边找到 s h s 啊,点这边点着这个, 开启这个就完事了,要知道 nas 的 ip 地址,管理员账号和密码,完了,这有一步是问十和问十一,有些 nas 远程可能不在局域网,那一点怎么整呢?我发现一个方法啊,就是用咱们的 doctor, 在 doctor 里边有个容器,打开 doctor 找到这个容器,事先咱们先安了一个浏览器,在浏览器的这个下边,我试了啊,其他的不好使,浏览器这个是好,使,它点 s s 连接, 然后咱们开始输入这个,按照它这个名称开始输入 s s h 空格用户名,艾特 ip 地址, 这样会提示你输入管理员密码,输入密码,这输入密码是不显示的啊,输入完撬回车就可以了。 然后这个输入完之后,它也是会提示你 这个第一,第一次输入的时候会提示你那个 yes, auto 打个 yes 就 可以了,然后接着输入这个切换到管理员权限 完了,再给一下输一遍密码, 然后把这段复制下来,粘贴到这里,回车 等着运行完 好自行结束了,这就完事了,然后关掉它就可以了。

230发烧的海歌 04:35查看AI文稿AI文稿

04:35查看AI文稿AI文稿临时加根一起啊!近期飞牛的安全事故想必大家已经知道了,这是飞牛官方在公众号发的紧急安全通告,并且提供了修复建议。我们首先进入系统设置更新和还原,确保你的系统已经升级到了一点一点一八版本。然后我们要 使用官方的查杀脚本来看看我们有没有中招。我们打开 lucky, lucky 这边也有一个公告 呃,很贴心对不对?并且也给出了一些 lucky 的 建议。我们直接使用 lucky 的 s s h 来连接飞牛吧,在 web 终端里面,然后我们连接飞牛,以 root 权限进入,然后复制刚才的官方查杀脚本,这边它会自动去运行。好的,我这边显示都是正常的,没有问题。 如果你不能成功升级这个最新版本的话,那么你最好是断开设备的公网连接或者直接关机。对于之前我们用 lucky 的 still 传输的朋友, 如果你使用的也是非牛系统呢,那么我强烈建议你配置 ip 过滤和 wifi, 这边也提示了切勿使用 send 内网穿透,直接暴露非牛的服务端口,建议通过反向代理访问,这些都可以通过在 lucky 里面来实现。好的教程开始啊,首先是 ip 过滤在这里点, 然后呢我们选择白名单,也就是在这个白名单里面的我们才能够访问白名单呢,要比黑名单更加的严格和精细啊。我们添加一个子规则,然后这里面我们可以 备注一个局域网 ip 列表,因为我飞牛的地址是这个是二点四一,所以要改成二点零杠 二次添加。然后我们来添加你的常驻城市,添加一个备注吧,比如说我在南京,我就写南京,然后 ip 列表这里先不写,我们直接添加,我们直接来到计划任务里面,我们添加一个计划任务,比如说这边就写 ip 过滤 更新,选择每小时更新一次,然后添加子任务,子任务的类型,我们选择 ip 过滤规则,更新规则列表就是白名称吧, 然后这边就选择南京,然后这里面我们选接口,把这行链接复制过来,这边的六位数字呢,就是你所在城市的六位数字行政区号,你可以直接去问到豆包,南京是这个,那我就粘贴过来,其他的就不用了,就添加。然后我们先手动触发一下 好的提示,操作成功我们去看一下。好的,大家看。我们刚才没有填录,但是经过计划任务之后呢,这边的 ip 列表会被自动同步进来, 然后你还可以添加一个自动记录 ip 设置,这里可以填你的安全入口,然后用户名和密码我们复制一下,记得保存配置粘贴, 然后输入,这边就会提示成功,这条记录就会被记录在白名单中了,这里也会出现一个自动记录的这么一条记录。然后我们在 web 服务里面,这边编辑, 选择 ip 过滤规则,选择白名单,然后修改 web 服务这个文字教程链接我会发出来,不知道是哪一个大佬写的,他没有署名, 到时候大家可以自己看,我参考的就是这个。然后接下来我们进行一个 wife 的 防护,这是 lucky 的 作者古大洋严选的啊,他在群里说的,他说这样使用的话就能防止非牛目前这种路径穿越攻击,这 wife 在 这 我已经创建好了呀,跟大家说一下吧。就是这边你先写个名称,其他的都是默认的,然后添加一个规则,这个备注随便填写,然后选择这个核心规则级, 然后要选择九零一九三零九四九,然后修改时域就可以了。然后我们还是回到 web 服务这边,还是右键编辑,把这个选上,然后应用到所有子规则,确定,然后修改,我们去子规则看一下, 你看这边已经被选上五大洋精选了啊。好的,设置到这里就可以了。然后最后再说一遍,没有绝对的安全系统, stan 是 很类似公网,如果你配置了 cf 重定向,那就和公网几乎没啥区别。 我目前在使用的是 e d t r, 之前也发过教程,相对来说要比 stan 安全一些,但是需要保证客户端一直在线,看你是要方便还是要安全了。好的,我们下期视频再见。

566样样松s 02:27查看AI文稿AI文稿

02:27查看AI文稿AI文稿飞牛 nice 遭到木马攻击,牛友们快来检测一下自己有没有中招?官方更新 v 一 点一点一八版本后,今日又发布了紧急安全通告,木马变种对抗与设备修复指南。为降低设备风险,飞牛提供以下修复建议,一、 对于无法升级的,下载最新安装包重装系统,非牛自有硬件联名产品,可以通过恢复出厂设置再升级到最新版本。二、已经升级到最新版本的,提供了检测并修复脚本,此脚本会随着病毒变更进行更新使用。 三、对于无条件升级或者重装的用户,先停止公网访问,包括关闭 fn connect。 四、升级完功能还异常的朋友,可以点击系统修复来自动检测修复,增加安全保障。对于检测修复脚本 fiona s 考虑到很多小白不会用,专门写了一个操作文档,我浏览了一下,给大家总结一下,不要因为文档中的 root 密码所困惑。 首先你得能访问你的 nice, 打开 s s h 功能才能够操作。接着就是打开你的电脑终端,我们要操作命令终端,输入 s s h 空格非牛用户名称, at 符号非牛的 ip, 最后按回车,如果有提示你输入 yes 继续,那就输入 yes 按回车, 然后输入你的非牛 next 的 账号密码,就是登录网页的那个账号密码,输入的密码是看不见的,输入完按回车即可,注意大小写中英文切换。 登录进去之后输入 sunda 命令回车,再输入你的非牛 next 密码,注意这里不是 root 密码。 root 切换完后,复制脚本粘贴进去,按回车开始检测,如果提示正常,没有提示异常,那应该就是没事儿, 下面给大家看看检测过程,一定要切速度,爱换到 root, 不 然有的是检测不到的。你看我这个没有用 root 就 下载失败,检测不完整,所以切记要切换到 root 后再执行,等待下载最新检测脚本,下载完自动脚册,自动修复,自动重启。服务 期间所有应用都会重启,注意观察桌面重置 app 资源配置的时候,桌面图标不见了,这时候是应用在重启,看到所有应用都重启中,重启完桌面图标就恢复了。 好木马对抗和修复指南就讲到这里,快去看看你设备的检测结果吧!

436科技智趣坊 00:29查看AI文稿AI文稿

00:29查看AI文稿AI文稿欢迎大家好啊,飞牛的这波漏洞啊,影响还比较大啊,因为好多人的文件已经被窃取了,吓得我紧急啊,在飞牛里面用飞牛的防火墙阻挡了 ipv 六的进来,进站入站,还有 v 四的 都阻挡了,现在只通过内网的 ip 来访问啊,大家也去看一下啊,然后呢?群晖啊,也据说也有啊,这相关的漏洞啊,可能相对比飞牛要安全一点,大家赶紧去守护一下自己的拉斯。

01:05查看AI文稿AI文稿

01:05查看AI文稿AI文稿飞牛官方连夜发布重要安全更新通知,中招的和没有中招的牛友们都希望重视, 赶紧更新到最新版本吧。此次漏洞是一个路径跨越漏洞,也就是在不登录飞牛的情况下,知道你飞牛地址后,在地址后面加一些路径,能直接访问到你的文件,包含系统文件。 不少小伙伴也亲自做了这个实验,有的密码还存储了铭文,这就离谱了。后面出了一个检测脚本,有的人试了,庆幸自己没有中招。这次 v 一 点一点一八的更新应该也是包含这个检测机制的, 所以大家及时的关注更新,同时给大家写一些安全防护措施,对安全这块我不是很专业,希望刷到的小伙伴多多补充。相信经过这次事件之后,飞牛在安全方面会更加重视,愿飞牛以后越做越好,愿牛友们越用越顺,每一道安全防线都做好措施, 能不用攻网的就不用攻网。好了,安全漏洞这块就到这里,大家随时关注。

201科技智趣坊 01:31查看AI文稿AI文稿

01:31查看AI文稿AI文稿各位网友大家好啊,收到消息说这个飞牛这个漏洞啊,病毒也在升级啊,虽然飞牛也升级了,然后在这个安全性里面有一个防火墙 啊,我为了防止我的资料被别人盗取啊,我做了一个策略,就是把所有的啊, ipv 六啊,拒绝访问啊,就是拒绝入站 啊,然后啊,然后这个是啊,飞牛里面的一个防火墙,然后我还在爱快里面做了一个啊,就是我的飞牛,无论是 i p v 四和 i p v 六,所有的啊,外网线路啊,移动,联通,电信全部阻止进入我的飞牛 啊,这是我为飞牛做的两个安全的策略啊,我现在还能用我的飞牛啊,我要进我的飞牛就通过我的内网啊,通过我爱快 sd one 的 内网进到我的飞牛啊,非常的安全啊,不管我们怎么做, 安全都是相对的,没有绝对的啊,绝对是什么?就是让我们掌握安全网络安全知识, 然后及时的发现安全漏洞啊,然后及时的去修补啊,才能做到相对安全,记住没有绝对的安全,包括群徽也一样啊,这样的漏洞啊, 只要是纳斯系统,不管是飞牛还是群徽,甚至你不拉不拉你,其他的一些纳斯系统都有啊。本次视频到此结束,感谢大家的收看。

09:26查看AI文稿AI文稿

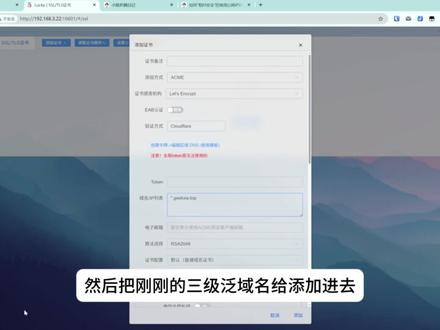

09:26查看AI文稿AI文稿先叠一下甲,因为视频制作的比较仓促,可能有说错的地方请评论区友好讨论。然后本视频教程只针对公网 ipv 四生效,公网 ipv 六的话因为防火墙的原因不能通用,后面可以单独更新一期 ipv 六的教程。 然后话又说回来,还是因为时间比较仓促,所以看本期视频的话可能需要一些基础的网络知识,包括域名等,感兴趣的话后面可以出几期详细的教程。 然后测试的话,就以飞牛的路径穿越为例,我这里使用的飞牛系统的版本是一点零的版本,我们就先看效果,这里打开一个隐私窗口,还是访问飞牛的后台,保证没有登录过的托肯出现,看到现在是一个未登录的状态, 然后还是使用这个路径穿越的来复现一下,现在是可以直接访问飞流里面的照片或者是视频文件的,当然包含,但不限于这里。再使用一下 i p v 四加 d d n s 的 效果, 还是打开这个影视窗口,然后我们继续访问一下这个路径, 可以看到现在还是可以访问的,当然不只是这个照片能被直接访问,其他的文件的话也可以被直接访问,比如这个视频 都可以被直接的访问,因为这个的话它公网穿透我这有点慢,所以它这可能会转圈, 可以看到现在就,嗯,还是先看一,然后关掉这里。再看一下使用了 lockin 加 lockin 自带的防火墙的效果,还是打开这个页面 看到还是没有登录的,然后还是依然复制这个路径穿越的地址,可以看到现在就被这个路径穿越的地址, 可以看到现在就被这个防火墙给拦截了,接下来就教程,这里我还是在飞牛的 doc 里面做演示, 当然这种反向代理的话,我是更推荐安装到一个独立的机器上面。第一步的话就到文件夹管理器里面,然后到 docker 文件夹创建一个 locking 持久化配置文件的映设,我们的所有的 locking 的 配置文件都会存到这个文件夹里面,然后到 docker 里面, 在镜像仓库这儿点击搜索,搜索 locking 这个 gdy 六六六 locking 的 就是我们需要下载的 docker, 点击下载,这里有一个镜像标签,这里输入 v 二, v 二是目前的最新版本,然后点击确认,等它 pull 一下, 嗯,这里我已经破过了,然后在本地镜像这儿就可以看到这个刚刚破下来的刀刻镜像,这你就直接点击这个创建,勾选上开机自启动,点击下一步,在端口这儿的话可以擦掉,因为我们会使用 hos 的 模式,所以不需要 break 模式的端口转发, 这你就切换成 host 的 模式,然后在存储位置的话,就选择一下你刚刚创建的这个 lockin 的 配置文件夹,在加载路径这输入斜杠 app, 然后再斜杠 config, 就 这样,然后点击下一步创建后立即启动, 接着我们就可以输入幺六六零幺的账号,密码的话默认是六个六, 进来之后的话你可以先修改一下 locking 的 登录密码以及安全入口等,因为我这里是视频做演示,所以我这两个就不设置了, 然后就点击保存,现在的话我们 locking 就 装好,接下来的话就来到路由器的后台,这里我建议大家关掉路由器的 d m z 和 u p n p 转发,所有的端口的话都由端口转发来。手动配置就来到端口转发上,这里你可以清除掉你之前的一些 d d n s 的 端口转发。接下来我们就只添加一个规则, 就是 locking 的 端口转发,因为我们所有的外网访问内网的流量都要经过 locking 来转发,所以这里只需要添加一个端口,那么这一个端口可以是任意的端口,兄弟,如我这里添加的五二幺四二,就是一个高位的随机端口, 只需要添加这一个端口就可以访问内网的所有的网页服务。因为我们是通过三级域名来匹配的,这个和 d d n s 直接通过 ip 来访问就不一样了, d d n s 加 ip 的 话,它就要通过不同的端口来转发到不同的服务上面。下一步就是配置返向代理, 嗯,在配置返向代理之前的话,我们还有两个是需要设置的,第一个的话就是动态域名 d d n s, 这里就点击这个创建任务,添加一个 d d n s 动态域名的解析,然后选择你对应的域名。托管商比我的是 c f, 然后就把对应的托管给复制进去,勾选这个 ipv 四,因为是 ipv 四的教程,然后点击添加同步记录, 在同步类型这选择 ipv 四,然后在记录名,这就输入你对应的域名,这里我使用的是三级泛域名,因为三级泛域名的话,它可以默认匹配所有的三级域名,这样就不用一个个三级域名挨个来做解析,然后点击添加任务, 在添加完成之后,这稍等一下,现在就是把这个 dns 给配置好了,然后就来到 s s l 证书这选择 a c m e, 然后颁发证书的机构选择第一个验证方式的话,这还是根据你自己的服务商来选择,然后把刚刚的三级发域名给添加进去,还是把拓坑给输入进去,点击添加, 在 s s l 证书申请好之后呢,就往下找到这个 w a f 防火墙,接下来就点击添加实名添加规则类型,这儿选择 o w a s p, 这里有很多个规则级,但是这里你可以全选,但是全选的话,他可能会造成一些正常服务的访问异常, 所以如果你在全选之后,你的一些正常服务出现了访问异常,你可能就需要挨个的给他取消,然后再访问看看这个服务有没有异常,这样来挨个排除是哪个规则引起的 正常服务访问异常。这里我就以全部添加为例,然后在实名名称,这的话可以就随便填个名称,然后点击添加,然后来到外部服务,这外部服务这的话就是我们设置反向代理的地方添加外部规则,先听端口的话,后面就是我们公网访问需要设置的端口, 呃,也就是我们刚刚在路由器后台配置的端口转发的端口,然后在 tls 这儿勾选 tls 最少得一点二, 然后在这个 waf 这选择刚刚设置的一再接下来往下。因为我们这里是设置的三级泛域名的一个返向代理,所以我们在这个默认规则这我们先设置一个默认规则,关闭连接,如果访问的三级域名没有命中被访问的三级域名的话,就会默认关闭连接, 这样只有输入正确的域名加正确的端口,然后才能访问到正确的服务。在设置完关闭连接之后,这个防火墙还是勾选一下水主规则,也就是我们刚刚设置的这一个规则,然后往下添加主规则。 这里就以飞牛 nas 为例,名称的话可以随便前端地址就是我们访问飞牛时候需要的域名,这里我就以这个为例,后端地址就是飞牛本地的 ip 加本地的端口,那还是在防火墙这儿选择跟随主规则, 接下来就点击添加 web 规则,这一个针对非牛纳斯的反向代理就已经配置好了,接下来我们就来试一试直接复制这个,这样的话就能登录进来。因为我们用的是这个三级泛域名,所以我这里随便输一个域名,看看它会提示什么, 这里就提示意外终止了连接。所以使用反向代理这种域名的方式来访问,即便不设置防火墙,都要比 d d n s 直接访问要安全许多,因为它只能通过对应的域名加对应的端口号来访问,它是不能直接通过 ip 加端口号来访问,或者是错误的域名加端口号来访问的。接下来我再演示一下,如果你要添加其他的这个反向代理的网页服务应该是怎么配置的,还是编辑这个规则,点击添加子规则,这里我就以添加 pve 为例,前段地址的话,这里我就把 feix 改成了 pve, 后端地址的话就复制 pve 的 访问地址,还是在 awf 这选择跟随主规则,然后点击修改 web 规则,然后这样就生效了。 接下来我们使用这个刚刚创建的这个来访问一下,可以看到是可以访问的,如果你要添加更多的反向代理的规则的话,就是只需要修改这个三级域名,也就是修改这个 pve 端口号是不用变的,因为这里是通过固定的端口号加上不固定的域名来访问对应的服务的。本期视频到这里就结束了,谢谢大家的观看。

260小陈折腾日记 02:16查看AI文稿AI文稿

02:16查看AI文稿AI文稿大家好,昨天飞牛群里有点热闹,小伙伴反映有飞牛中招了, 还有什么检测命令,我也赶快运行了一下,运行完以后看看文件最后有没有 get 开头的验证命令,我放在下面,可以用 splash 工具或者 epanel 来, 其实也不用过于担心,只要看飞牛网络上下行, cpu 占用是不是和以前一样,就能大概判定飞牛的安全情况。飞牛二月一日也推出了最新的系统版本, 也有不少人评论飞牛这不好那不好,一个免费 nice 系统,每周都更新维护升级,我觉得就很好了。 我做了一百多期飞牛视频,飞牛也没任何推广费,是系统真的比那些国外的好用才介绍的。 在我整理的进阶包四十号应用可以装一个安全的这个威胁感知和诱捕系统。 http, 飞牛 ip 端口四千四百三十三加 web, 简单看一下,有些国家攻击,但是我觉得不要紧,怕他们惦记我的小姐姐视频吗? 相信飞牛的团队会解决的,第一,升级最新系统,第二,不要把 ip 在 公网端口映射 局域网,肯定是没问题的,不用过于担心。