juniper防火墙恢复出厂设置

粉丝9.5万获赞36.1万

相关视频

01:08查看AI文稿AI文稿

01:08查看AI文稿AI文稿哈喽,大家好,昨天呢,一个客户打电话呢,呃,让我帮他调一下一个中键盘的 srx 二四零的一个防火墙。 那这个防火墙呢?调试起来确实呢,呃,比较麻烦一点啊,他不像四颗或者是华为华森的防火墙那么调那么好调啊,首先呢,他是要通过啊这个命令行去登陆啊,登陆以后去开启外部或者是直接在命令行上调试。 那么昨天呢,我们通过远程呢,也是折腾了好几个小时啊,最后呢,最终是把这个设备搞定了。那么下面呢,我来把我整理的一些 配置防火墙的一些基本的命令和步骤来分享给大家啊,大家可以参考来尝试去调试一下这类的防火墙, 再不通我就吃了它。

74网络工程师老张 00:28查看AI文稿AI文稿

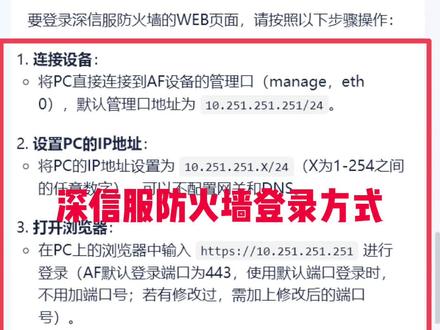

00:28查看AI文稿AI文稿今天阿飞给大家分享一下如何登录各大厂商的防火墙,我给大家整理了一份表格,记不住的朋友们可以先收藏起来。防火墙一般是推荐外部页面登录。第一步,先找出防火墙上的管理口,管理口的名称一般是 m g m t m a n a g e m e t h 或领口这几种。第二步,插上网线,将电脑和管理口连接,将电脑网卡配成管理口同网段的地址 拼一下管理口地址是否能通,能通继续下一步。第三步,打开浏览器,输入管理口地址,加端口号,输入一台防火墙就登录成功了。

407网工飞总 03:00查看AI文稿AI文稿

03:00查看AI文稿AI文稿我来说一下这个就 win max 的注意事项,呃, win max 安装好以后 要在电脑的防火墙的高级设计里面去设计一下, 在高级设置里面找到这个出账规格,然后找到新建策略,新建规则, 然后在新建出站规则上导里面 点着下一步,下一步以后,然后找到此情绪路径,点浏览,然后找到你那个 wemax 的安装文件夹的根么目录,我是装在这个呃 d 盘的,所以我就要找到 d 盘里面的这个目录里面,然后找到 wemax, 看到没有 wemax, 点击它,然后找到这个这两个 we max, 还有 we max 六十四位,我先点这个一个一个来,然后点击,然后 we max 的这个 名声记下来, 复制,然后下一步阻止连接,下一步尊重公寓这个都域都要点下一步 名称, we makes 点 e x e, 下一步 我新店还要再重建一个新建规则,刚刚建的是三十二位的,然后再乘一个程序,还是这个窗口下一页,然后此程序浏览 刚刚那文件,把找到六十四位的下一步,然后复制后面的名称啊,复制 下一页逐级链接,跟上一步一样,它名称复制粘贴,然后完成好再戳上规格就设计好了。

04:11

04:11 11:22

11:22 24:23查看AI文稿AI文稿

24:23查看AI文稿AI文稿本视频耗时五个月,共计三十小时,三十八分钟,零基础自学黑客从入门到入狱,全套教学视频包括工具安装与使用、黑客攻防渗透测试等,共三百六十八集。此视频内容灵感很可能被下架,建议先收藏再观看。声明,此教程仅供学习, 禁止用于违法行为。我这里整理了二百多节网络安全攻防教程和网络安全学习路线,可供大家学习。需要的三个气爆防火墙的话呢,那么首先它的作用是部署在不同网络信任区域之间去建立一道安全的屏障,你可以把它干什么?你可以把它理解成相关的这个 就是古代这个什么呢?城墙的这个墙,或者说对的这个长城,它的作用的话就是说建立起一道安全屏障,避免墙外边的这个人对墙里边的这个人或者说墙外的设备对墙里面的设备去进行相关的攻击。 l 的 一个部署呢,是通过设置相关的这个规则,其实和这个 a c l 的 话呢,它有一些类似,但是呢又会有区别。 a c l 的 话呢,它是根据这个五元组或者说豹纹头部的字段去进行一个相关过滤,和这个相关的一个 规则的匹配。但是呢,对于防火墙来说,它是在 a c l 的 基础上会去新增加很多其他的功能,不仅仅只是 a c l 的 这个五元素的过滤,它会呢去查看,还会去过滤相关的这个连接状态以及端的应用类型,相应的这个威胁内容等等。 就是 a c l 呢,你可以把它理解成是防火墙功能的一部分,而防火墙呢,它的功能会更全一些, 然后那么把这个防火墙开启之后,我们这里呢可以帮助电脑有效去阻止很多常见的这个网络攻击。 然后还有的话防火墙的类型,那么这里呢我们是以这个发展的时间来看,最早的时候呢是我们这个包过滤防火墙,它会检查每个数据包的原 ip 目的 ip 原端口,目的端口以及对应的这个协议类型。那么包过滤防火墙的话呢,它和我们这个相关的 a c l 呢就非常类似, 这个是我们的五元组,它就是元 ip 目的 ip 元端口,目的端口以及端的协议类型。但是我们说到单纯的 a c l 的 话,它来进行防御,它所能防御到的这个攻击是非常少的,因为它对这个数据包的一个 匹配以及相关过滤内容是比较宽放的,没有办法做到这个很全面很详细的一个过滤。 那么怎么办呢?后面的话呢防火墙就升级了,升级的话就变成了这个状态检测防火墙在我们这个原有类似于 a c l 就 五元组过滤的基础上, 增加了这个网络连接的一个状态,那么它比这个包过滤呢会更加的先进,它不仅仅去,它不仅仅会检查这个数据包,会检查每个数据包,它还会去跟踪网络连接的一个状态, 网络连接状态的话,这也就是主要是我们这个 t c p 的 三次握手和四次挥手,快去详细去看。那么 t c p 连接的这个建立通信以及断开 只允许什么呢?只允许以建立连接的部分返回数据包进入这个内部网络,假设你在这个通信过程中,在 t c p 通信过程中,你这个连接一旦断开,那我就不会再允许这个通信设备的数据包进入到内部网络里面, 这呢他就是一个严格的这个状态的限制,因为在这个设备通讯设备状态之后,那么后续再发过来的这个数据包,我们没有办法百分之百的确定这个数据包是之前连接设备发送过来的, 因为他可能是攻击者伪造之前这一个连接设备所发送过来的这个鞋带有安全威胁,或者说鞋带有攻击行为的一个数据包。 然后呢,但是呢对于这个状态检测防火墙来说,他虽然呢有心增加了这个网络连接状态的检查,他同样什么的不会去很深入的检查这个数据内容,只是增加了一个网络状态,于是呢这个防火墙再升级就有了下方的这个应用代理防火墙, 应用代理防火墙的话,他是工作在这个应用层的,和上面两个呢就不一样。那么对于上边的这两个包过滤防火墙和状态检测防火墙, 他们是工作在网络层和传输层的,主要是对相关的数据包来进行一个过滤,比如说我们这个 ip 和端口以及连接状态等等, 这呢工作在我们这个相关的网络层和相应的一个传输层。而对于下方的这一个应用代理防护墙来说,它工作的位置和上方两个不一样,它是工作在这一个应用层,应用层, 那么这一个我们这个应用代理防火墙,那么单纯从这个名字的话,其实也可以很明显的看出他的一个工作位置是应用,应用应用层吗?那么他是作为内部客户端和外部服务端之间的一个什么,就类似于这个 就是这个什么呢?嗯,这个中间商啊,中间人一样。那么我们这一个内部的客户端他会先连接到防火墙,防火墙呢再代表客户端去连接外部的服务器, 就相当于比如说我们这里有一个内网和外网的设备,他要通气,那你直接通气的话是那种安全风险怎么办?我要在中间去给你建一道这个相关的城墙,这个墙城墙都很高,那么如果呢?比如说我们把左边的这一个叫内网的,这边呢,给他叫做这个外网的 外网的,然后你内网想要和外网去进行通信,是没有办法直接通信的,因为中间他有一道防火墙,这个防火墙的话呢,就类似于这一个,比如说我们这个装就是什么呢? 叫做这个传话的一个人,比如说我们这个是这个防火墙,他就类似于是一个传话的人,那么你要和这个外网进行这个数据包的一个通信,去进行这个相关的一个通信,那我们呢会干什么呢?先 让像我们这个内网连接到防火墙,再由防火墙代维转发,将你的这个数据包转发到这个外网,转发到外网,那么这样的话呢?他会什么呢? 就是我们这个应用代理防火墙,相比上面两个防火墙类型,他会去解析应用层的相关嫌疑,能够理解,那么你的这个应用他的一个相关的行为去理解他的一个操作, 比如说我们这个应用层呢,像这一个抄文本传输,或者说加密的这个抄文本传输,以及这个文件传输等等。像这样的一些应用层协议,我们这个防火墙它是能够理解这里的这个数据包的一个目的。 那么数据包比如说要和他进行通信,那我就把这个数据包转发给到他,然后呢如果他要回信的话,我们再把这个回信,回信的话是不是要验证,验证完没有问题之后再回信给到这个相关的内网。 如果呢我们这个外网的相关的这个数据包,它存在一个攻击的动作,那我们呢这个防火墙它可以对数据包的行为去进行一个识别,发现它的这个行为是一个恶意操作之后就会把这个数据包给它丢掉,丢掉之后的话跟什么呢?好朋友们就把它丢掉,丢掉之后的话, 那我们呢这一个攻击行为就没有办法去到达这个内网,就可以实现对我们这个内网设备的一个相应保护,也就是第三代防火墙,我们就应用代理防火墙, 然后再到下边的话呢,也是我们当前主要在使用的防火墙类型就是下一代防火墙。下一代防火墙的话呢,它是在我们原先的这一些防火墙的基础上去新增加了很多的安全特征。 我们这个防火墙它的一个升级的话,就是在原有基础上去进行一个改良优化以及对功能的新增。比如说我们这个状态检测,就将比包过滤防火墙在原先过滤基础上增加了状态检测,而应用的话呢,它也是在原先基础上汇聚完全解析应用层的相关协议。 对于下一代防火墙呢,是在原先的这个基础上去新增加了更高级的一些安全检测,比如说呢,它会有这个深度包检测,就是不仅能会检测这个数据包的一个头部信息,它还会检查数据包的实际内容。在我们这个 a c l 里面,在这个过滤规则里面, 如果专业的这个数据包里面,它有携带这一个带有攻击的一个配漏的,或者说有加密的,这个攻击行为 s l 是 没有办法匹配到的。但是呢在下一代防火墙里面,它就有这个深度包的一个检测,不仅检查包头,还会检查数据包的实际内容,如果有携带攻击行为,那我就把你的这个数据包丢掉,不允许数据包 和这个相应的一个内网去进行一个通信。除此之外的话,它还会有新增这个入侵防御和入侵检测的相关系统。那么防御的话,这里呢我们简单介绍一下相应的这一个 i d s 和 i p s i d s 的 话,你就说相应的这个入侵防御系统,而 i p s 的 话就是我们相关的一个入侵保护系统,这呢就是防御的单词,这一头 tag 是 保护的这个单词,那么这两个系统的话呢,那么防御,防防御,这也是入侵 检测系统下方的话呢,是我们的一个入侵 防御系统,入侵检测系统的话,它只是起到一个检测的相关功能,就像我们这一个, 就像这个大楼,比如说有一栋大楼,比如说这个腾讯或者说百度的大楼,那么我们这个大楼里面他是不是有很多监控?监控的后边是不是坐着这样的一个人?比如说这个人的话呢?他就是我们这个相关入侵检测系统,那我们这个摄像头,他在扫描到一个人鬼鬼祟祟溜进这个大楼之后,那, 那他发现这个人的一个什么呢?就是可能携带有这样的一些危险动作之后,比如说他手上可能拿着刀,或者说拿着这样的一些其他的危险工具, 或者呢他蒙着面,或者说呢就是说行为鬼鬼祟祟,就是可能有这样的一个攻击行为,或者说异常行为。那么对于这个 i d s 来说,他只是负责检测的, 检测之后他发现了这样的一个异常行为之后,他会把这样的一个异常行为进入到入职中,然后呢去告诉相关的这个管理员,去通知,或者说写入到这个入职系统里面,他只是去做一个检测,他不会说去把这个什么呢入侵的入侵的这个人去进行一个攻击的话,比如说 这里呢是我们这个入侵入侵保护系统,不是防御。那么对于这一个相关大楼的一个保护系统来说的话,我们这里呢有专业的这个安保人员,比如说他只是一个负责看监控的,我发现异常,我就负责把这异常信息告诉到这个管理员,写入到这个网址里面。 然后呢那么对于这一个具有攻击行为的这个人,那么这具体怎么处理?是不是我们这个 i d s 管 i d s 是 不管它只负责报警就可以了,只负责检测发现危险, 发现危险之后,那么要派人把这个危险分子去给它控制住,由谁来负责呢?由我们这个 i p s。 来负责,它是我们一个入侵保护机制,就是像这个大楼的安保人员一样,那么发现异常之后,它会迅速携带这个相关的保护用具,就是携带,比如说 这个人呢,这个鬼鬼祟祟的人,他拿了这个工具之后,那我们这个安保人员呢,他同样会拿这样的一个工具,然后呢干什么呢?去把这个入侵分子,不法分子去给他抓住,这就是我们的入侵保护系统,一个呢是负责检测危险的,然后发出报警,一个呢是进行这样的一个入侵防御 啊一一啊,不是我们这个 i d s 的 话呢,是进行一个入侵的一个检测,只负责检测就是发出报警就可以了。而 i p s 的 话就是说他在发现发现攻击之后,不仅仅会报警,但还会主动去阻止攻击。就比如说我们这个安保人员,他发现有人呢 行为诡异,企图溜进这个大楼,那么他不仅会立即把这个异常行为告诉给到管理员,还会立即出手,然后呢把这个人呢去给他抓住,会主动去阻止这个相关的一些恶意攻击。 那么通常情况下呢,我们这一个 i d s 和 i p s 的 话呢,他都会去部署上都会部署,只不过呢在什么呢?像我们这个入侵检测 他什么呢?他的话呢是我们起到一个监听流量,监控流量的一个作用吗?所以的话呢,他是什么呢?他是一个相关的,这个跑路就是不会影响到这个流量的一个正常的一个流通,就是说播至三一跑就是不会影响到这个流量的一个正常正常的一个 通信。然后像这个 i p s 的 话呢,我们这个入侵的一个防,或者说入侵保护,那么 i p s 的 话呢,因为它是有这个主动性的,它可以呢发现异常,并且可以主动去进行一个攻击。所以的话我们这个相关的这一个通信设备上,就在这个链路上, 它一般呢是就是我们以前物理实验像这个串联并列一样,它是串联在这个通信的必经之路上的,因为你单纯部署一个 i d s 的 话,它只有一个 警告警示的作用,它是没有这个攻击性的。那你等等你这个警示给给到管理员之后,管理员再来进行相关防御操作的时候,可能这个时间已经晚了,所以的话呢,我们会把这个 ips 部署在这个流量的一个必经之路上,可以呢很快速的 去解决解决呢大部分的这样的一个安全问题,安全问题。 然后我们这一个就是相关的这一个防火墙的话呢,就是说除了有这个 i p s i d s 之后呢,它还会有这个相应的一些应用感知和控制,比如说呢我们可以呢去识别或者说去控制特定的这样的一些应用程序等等。 然后这里呢就是一个相关的主要作用。那么有关这个防火墙的话,防火墙防火墙的一个主要作用就是说是在什么呢?就是说在我们这个不同的一个边界区域 不同的安全,我们的一个信任安全区域之间去建立 一个关键的控制点,就是对流量实现一个相关的控制,这也是我们防火墙的一个相应作用。 然后的话呢那么它的这个相,这也不是啊,这也是我们这个相关的一个概念,就是说可以部署在 不同的这个安全区域之间。那么这样的话呢,比如说像我们这个访问控制设置一定的访问规则,比如说 a、 c、 l, 然后允许哪些数据包通过哪些被阻止,以及相应的这个网络屏障可以隐藏我们这一个内网设备的一个真实 ip 地址,使外部攻击者呢没有办法去直接探测内部的一个网络。 然后还有像我们这个预知记录以及相应的这个审计,也可以对后续的这样的一个故障排查,或者说相应的应急响应来做一个相关的这个调查。还有呢像我们这个防止一些恶意勾机,因为防火墙的话,它可以过滤到很多不必要的相关流量,那么不被允许的这个流量呢是没有办法通过防火墙的。 那么对于呢这里呢我们还有一个非常重要的概念,就是有关相邻防火墙的类型,类型的话呢是不是找到了这个包过滤 这里呢是我们这个包过滤防护墙。然后呢还有我们这一个状态检测防火墙以及对应的话呢像我们这个应用代理 防火墙。还有的话呢,我们这个下一代的防火墙,那么下一代防火墙就是我们当前主要在使用的相关防火墙,它的功能最全,然后呢安全等级更高,对,还有呢是我们这个相关的功能分区,就是功能分区, 功能分区,那么在防火墙里面呢,我们根据相关的功能划分,就是说基于安全策略的一个实施, 给不同的给不同的位置呢划分不同的安全等级,就像我们之前讲到这个网络模型一样,那么基于这个相关通信过程中不同的一个功能便于管理,我们能给他以模块去进行划分。同样在我们这个防火墙里面,为了便于这个相关的一些策略的管理, 以及呢这个相关安全等级的一个小细划分。那么一个接口的话呢,它是只属于一个安全区域,而一个区域里面它是可以有多个接口的, 一个接口只属于一个区,但是一个区里面呢可以有多个接口,比如说一个接口只属于一个区域,而一个区域 它可以有多个接口。我们呢就是说基于这个安全策略,我们相关的这个安全策略它都是基于这一个区域来实施的或者来实施的。 不同的这个区域呢,我们就是不同区域,我们这里呢就是实施 不同的一个安全策略,那么具体可以有哪些分区呢?我们这里呢可以以这个就是等级来划分,比如说最不安全的一个区域,我们把它叫做 on trace, 那么这个单词的话就很好理解, u n 的 话在单词里面表示的是一个否定, check 呢是一个信任,所以这里的话呢是我们这个不信任的相关区域,它是最低级的这个安全区域。优先级的话呢是五主要作用的话就是说连接互联网等公网的这一个网络入口,网络的这个入口 是什么呢?是我们这一个什么?比如说是我们这一个互联网的这个相关的入口,因为互联网的话呢,它是一个不安全的,最后对于这个不信任区域,它的优先值是最低的,也是在这一个 部署防火墙时,是距离这一个公网最近的一个位置,然后再往内部的话呢,是我们这一个 d m c, d m c 的 话呢,它是我们这个隔离区,也可以呢把它叫做这个非军事区,或者说叫做停火区,非 军事区或者说相应的这一个停火区。停火区,那么它的一个作用就是说 它是一个中级的,相对于这个不安全,这个不信任区域的话呢,它的安全性要稍微高一些,是一个中级的安全区,优先级是五十,然后 option 是 五,那么这个 dmc 是 五十,我们就会发现,那么像这个数字越大,相应的安全优先级是越高的。它的主要作用的话,主要呢就是放着一些对外部提供, 就是对外提供服务的一些服务器。那么是作为什么?就类似于是一个缓冲地带,我们可以看到这个名字叫停火区,那么两军对战,比如说我这边是我方,那那边是敌方,是不是中间会有一个停火区,就是说暂做一个修整, 那么这个停火区的话,它是作为一个什么缓冲地带,那么敌军和我军的话就是我们这个攻击,比如说我们这边是被攻击的,然后呢外边就是防火墙,外边的这个互联网,它是一个什么?就是容易存在攻击者的这样的一个敌方,那么这个 dm 呢就可以作为一个停火区。 然后呢主要就是说主要呢就是放置,主要用于放置一些不含机密信息的公用服务器,就是说这些服务器呢是面向互联网,面向公网来提供服务的,所以呢我们把它放在这个 dmz 里面, 那么这一块呢,比如说像我们这个 ftp 文件传输,还有我们这个相关的邮箱,以及我们这一个位子等等。那么这些呢它都是什么呢?就是面向公网的这样的一些公有服务器,就是不包含 这样一些重要的机密信息,那我们就可以把它放在这个苹果区域里面,因为我们这个相关的服务的话,它是有非常多的,不可能把所有的服务都全部挤在这个内网里面,不可能全部挤在我们这个信任区域。 区域的话呢,就是我们这个 chat 就是 相关的信任区域,不可能把所有的服务都放在信任区域里面。首先的话这样会导致什么?是不是会影响我们相关的一个通信效率,其次的话管理起来呢也不是特别的方便。我们这里呢要根据相应的这个服务器的一些 u u 些,即是相应的这个 服务器它的一个信息的这个保密性来给它放在不同的一个区域里面。比如说不含 g、 d、 c、 c 的 就放在 dm c 就是 停火区,如果是一些重要核心的一些数据,就把它放在信任区域里面,信任区域的话看名字呢就会知道,就是我们这个内网嘛,就是说这边说一个人,就是我们这个 interest, 你 可以理解成这个公司的大门, 公司大门的话,比如说如果有这样的一个危险分子,他来到大门里面,是不是这个大门是最危险的?因为你一旦进入到大门里面之后,就会来到这个相关的隔离区,隔离区隔离区的话就是说相应的这个安全风险就已经降低了,因为呢你已经干什么?你已经通过了这个大门口门卫的一个检测, 至少确保呢你没有这个很明显的攻击行为,他才会把你放进来。放进来之后呢,那你来到了这一个公司楼下,在公司楼下逛 忘了挂着呢。那么这是什么?这个停火区,在停火区里面是不是有一些不含机密信息的?这个公有福气,比如说这个公司的这个 logo, 或者说公司的一些路标,公司的一些解药介绍等等。那么核心数据的话,他可能是在这个公司大楼里面的,你要进入到公司总部的话,是不是还要通过 这个大楼?那么你从这个大门门卫通过的,是不是还要从这个公司还要通过这个公司 楼下的这个门卫那个检测,检测完成之后,可能你上电梯的时候,你还要检测身份,以及呢,你到了具体楼层之后,你可能还要去验证身份,那你通过层层的身份验证之后,最终来到了某一层楼某一个具体的办公室,那么这个时候你的身份就是已经经过了层层验证,确保你是一个绝对安全的人, 这个时候呢才会进入到我们这个信任区域里面,信任区域里面存放的就是一些核心的重要的相关数据,它呢放在最里面就是用于这个核心资产的一个保护, 那么它的优先级的话呢是八十五,相比上方的这个五十呢数字量更大,所以呢安全优先级会更高一些。主要的这种就是说是我们这个内部用户,就是一般的是说我们这个一般来说一般呢就是一般 连接我们这一个企业内部终端,终端什么说像我们这一个员工的一个 pc, 或者说办公的一个 oa 系统等等,那么呢它就是用于存放, 一般的话就是用于存放一些重要核心的重要信息,那么一般呢是我们这一个一般是这一条防护 最严密的一个地区,因为它已经是很内层了,从这一个外层的互联网进入到这个什么就是进入到这个入口之后,然后再到这个隔离区,再到新入区,经过的层层的一个安全的这个检测和身份的验证。 然后还有的话呢还有这个相关的 logo, logo 的 话就是我们这个本地,这个这个单词的话就是本地的一个意思,那么它是我们这个安全最高的一个安全信任区域, 最高的最高的这个信任区域,那么优先级是一百的数字是最大的,比上方这一个八十五呢还要大一些,他的话就是指的是我们这个防火墙自身所管理的,或者说所 返回的这样的一些相关的诊断流量,那么它都是属于 logo 它的这个相关范围的。我们在这个 logo 里面呢,在这个最高限的区域里面要去配置策略的话,主要就是说呢允许特定的这个圆去进行相关的这个访问, 那么像我们这个 logo 里面,它一般会存放什么呢?比如说存放一些端口,像我们这个 s s h 就是 远程连接的这样的一些相关的高危服务,或者说高危端口, 那么呢它会放在放在哪?它会放在我们这个最高信任区域里面,比如说我们这个 s s h 的 这个二二端口,或者说呢像我们这一个 http 的 这个四三的一个相关端口,那么呢我们在访问这些位于 node 的 这些服务的时候,需要去配置相关的一些策略才可以去进行相关访问的。 然后呢你在访问其他我们这个区域的时候,也是同样就是说在防火墙里面,那么这个防火墙呢?他在访问其他区域时就说防火墙呢?他在跨区域,在跨区访问时,访问时呢他会触发我们的一个什么触发, 比如说相应的这一个安全策略,他一定会触发安全策略的。然后呢我们这一个策略,就是说安全策略通过之后,安全策略通过,或者说允许之后,允许之后我们相关的这一些数据,相关的这个流量 才可以到达这一个指定的相关区域,否则的话你这个否则,那否则,否则我们这个数据包呢就会被丢去,否则呢我们这个流量会被 这个防火墙,尤其是说我不允许,我没有这样的一个策略允许你呢去进行这个相关的访问,或者说他提示你说你这个权限不足,那么你在访问过程中因为不符合防火墙的一个安全策略,所以呢这个数据包或者说流量就会被丢弃,没有办法到达指定的这个相应位置。

32程序员五哥 02:03查看AI文稿AI文稿

02:03查看AI文稿AI文稿如何快速关闭 windows 防火墙?在讲如何关闭的 windows 自身这个防火墙之前,我得先澄清一下,为什么要关闭这个防火墙 啊?这个 windows 防火墙这个功能呢?它跟随 windows 已经好些个版本了,它自身的变化也不大, 但就 windows 防火墙的能力来说,它确实能起到防护的作用,但是前提条件是你得会使用,还是有那么一点点的使用门槛。但是对于小白来说呢,咱们就一关了之 啊,咱就步入正题啊,如何关闭?对,开始菜单,开始按钮,点右键鼠标右键开始按钮,点鼠标右键 对,开始按钮,点鼠标右键点运行,单点运行或者是 win 加二键也能弹出这个窗口。在里面输入什么呢?输入这个命令, 确定,鼠标点确定或者回车都可以。那打开在这个界面里,注意啊,这个界面要输入谁呢?注,注意啊,这个界面,点这个这个位置, 然后在这里点关闭 就可以了, 你看变红色了, 变红色了,那它提示防火墙也已经关闭了,这就关闭成功。

20民工老马 01:31查看AI文稿AI文稿

01:31查看AI文稿AI文稿别看了,把仓库门关上干啥坏事呢?鬼鬼祟祟的嘘小点声,就你把交换机猛于上大个高架上,赚大就有你普洱,还做交换机吗? 走,带你去长长见识。说到 juniper, 大家第一印象肯定是防火墙和路由器,那你见过他家的交换机吗?其实 juniper 在二零零八年就进军了交换机市场,此时斯科怎么看啊?他俩是老对手了。 juniper 公司的发展史就是跟斯科不断掐架的历史,双方在路由器、 网络安全等领域可以说是相持不下。 juniper 进军交换机市场,对于斯科来说,让本就不平静的市场 又起了波澜。我手中的这款 ex 四三零零就属于 juniper 两年潜心研发后推出的 ex 系列交换机、前男友系列。与斯科交换机产品相比, juniper ex 系列在 可靠性、安全性以及操作便利性方面更具优势。作为交换机市场的新手, juniper 重点关注那些把高性能网络上升到公司战略高度的企业客户,比如金融、 医疗、保险、能源、公用事业,都是些大客户啊。没错,瞄准不差钱的主。当然,现有的客户 juniper 也没有忘,因为他们接触过 juniper 的产品,接受过 juniper 的培训,向这些客户推荐新的交换机系列, 那还不水到渠成哦。自身产品的高品质和准确的目标客户群,使得 juniter 迅速在交换机领域站稳脚跟,有了自己的一席之地。想了解更多 it 知识吗?关个注吧!

298IT姬密局 00:40查看AI文稿AI文稿

00:40查看AI文稿AI文稿有粉丝问我新电脑应该更改什么设置?首先我们在设置中点击系统找到储存, 开启存储感知,点击进去,设置时间为每周,回收站则按个人习惯来设置。最后运行存储感知,本次设置完成,再回到系统,点击存储,在高级存储设置中找到保存新内容的位置,全部改为地盘。 下一个我们进入隐私设置,点击常规,关闭这里的所有选项。设置完成最后一个,我们进入辅助功能下拉,找到鼠标,再进入最下方的鼠标设置中关闭,增强鼠标精度下课。

956汤姆mu 00:25

00:25 02:26查看AI文稿AI文稿

02:26查看AI文稿AI文稿大家好,我是孤帆一下,我们今天说一下开雷自带的防火墙探测工具瓦弗沃,那什么是防火墙检测呢?我们先举个例子, 就像开门一样,如果是密码锁,我们得输入密码才能开门,如果是指纹锁,我们得输入指纹才能开门。如果是普通的钥匙锁,那么我们得找到相关对应的钥匙,我们才能开门,对吧? 那么就像我们防火墙探测工具握斧,握斧一样,找到对应的防火墙,制定对应的绕开策略,那么如何去做呢?首先就是握斧,握斧是吧?啊?握斧是什么?它是一种防火墙,握斧又是什么?握斧就是欧美人学狗叫的这种声音,叫做握斧, 当然它这个 o o 的 话,它是变成了零零杠 l 是 沃夫,沃夫的一个列表展示。那么回车,首先呢,这些都是我们防火墙的相关的匹配规则或者叫版本,对吧? 那么再往上呢,就是我们的这个小狗在窥视相关的这些内容,是吧?那么小狗它的叫声就是 wolf, 那 么接下来我们就看一下相关工具的这个规则是吧?杠 h, 好,那么主要就看一个东西, find, 二,就是查找相关的对应规则是吧?那么我们看一下如何去使用了杠 a, 然后这边直接百度吧。回车, 那么它的工作原理是什么呢?首先就是模拟访问相关的这个网站,如果他发现他探测不到相关信息的时候,他就会攻击他, 那么这样的相关的防火墙的策略就会显现出来,对吧?就类似于施主如果听不懂大乘佛法,那么贫僧也略懂点拳脚是吧? 好,那么最后他这个说的是什么意思呢?首先是访问了这个网站,对吧?他发现他这个网站是被某种安全设备,比如话像瓦夫或者是某种安全的这种策略所保护着的, 因为在攻击的时候就发现这个头部会发生一个变化,比如话正常访问的时候是 bws 一 点一,那么在攻击的时候它就变成了阿帕奇,对吧?那总共响应的是七个,是吧?

34程序员孤帆月下