wireshark安装卡住

好,下面我们来看一下拼音命令的工作原理,拼音呢,是借助于 smp 的回送请求和回送应答报案来实现联通性测试的。 smp 是互联网的标准协议呃,但是呢,他不是高产协议,他是用 ip 手部直接进行封装的,那我们来看一下我们抓的这样一个格式,那我们这个拼命令呢?从本机出发去访问南京小商学院的官方网站, 我们在首部里面可以看到原地址和目标地址,然后在协议资本里面看到协议资本的值是一,那表明它里面封装的就是 smp。 然后我们再看一下 smp, 他的首部 是 type 值等于八的时候,表示这是一个请求,然后再看他的响应豹纹,当 type 值是零的时候, 表示这是一个回答报完,那这时候回答报完呢,他的原地址就和目标地址就变了,那原地址就是小张学院的官方网站,然后目标地址呢,就是我当前的这台主机, 所以呢,他通过 smp 的回送请求和回送应答案来实现联通性测试的。 那么拼命令在执行的时候呢,他每次会向呃目标主机发送四次 请求,然后对方给出四次响应,这是我们通过歪杀可抓到的数据,大家可以看到 request reply 就是请求响应,请求响应总共是四组,那如果通过命令行的话,你去看的话,你就应该能够看到四个条目, 那么这四个条目里面啊,我们来看一下啊,呃目标地址过来的数据啊,这是我们去聘他的 字,结束是三十二,然后是呃使用的时间是多少,然后 ttl 等于四十五,这里的 ttl 呢要做一下解释,就是二幺零点二九点幺四四点幺四五,这台主机在给我们反馈的时候,他有一个原始的界线要值,这个 gtl 值经过很多路由器之后,然后才到达我的主机,呃,每经过一个路由器简易到我这里,他的值还剩下次数,他表明的是 这样一个意思,那接下来就是还有就是数据包发送了几次,接收了多少,丢失多少,还有这个往返时间最短最长和平均值分别是多少,这是这个硬的工作原理。下面呢我们 这个通过弯上抓一下给大家看一看。 好,我们现在呢就做一个拼操作,我们拼了学校的官方网站,然后呢 他会解析成对应的 ip 地址啊,四条,四条。然后呢我们在歪杀坑里面可以搜索一下白 cmp, 因为 嗯聘应用的是基于 smp, 所以我们就可以把它搜索出来,大家可以看到一二三四五六七八八条啊,这是请求,我们刚刚在那个文档里面看过这个东西, 那这是他的 ip 首部 协议阶段,等于一,表明里面分成的是 smp, 然后太不自断,等于这个 smp 的太不自断, 等于八,表示这是一个请求,然后原地址是我这台主机目标地址是学校的官方网站,然后我们再看一下一个响应,响应是这样的 smp 协议,这个是一,然后响应的话 type 值是零啊,这就是这个 啊,拼命的相关分析,大家呢可以自己去抓取一下,再仔细的去分析一下。

粉丝370获赞1555

相关视频

01:46查看AI文稿AI文稿

01:46查看AI文稿AI文稿我看到有一个学员,他这个 wild shark 啊,他之前这个 o s p f 是完全不能解码的,非常奇怪啊,然后我登到他这个电脑上,我跟你说咋回事啊?我,因为我真没见过啊,你看啊,打开 wild shark, 然后如果你那个 yoshock 始终它不显示,你看在这在分析里面启用的协议,它这个电脑特别奇怪,它这个电脑在这 os p f, 他这个电脑默认,哎,我刚这东西咋不见了?他是不是又在跟我同事敲键盘, 你看我在这敲 o s p f, 它这个电脑的这个选项竟然是木关掉的,我不确定它是 怎么回事,但是我就在这个地方把它勾选上,然后它这个 o s p f 就出来了。 而如果而他这个电脑我刚才登上来的时候,这个选项竟然是关闭的,我也是头一次遇到,我就很纳闷,他这个电脑这个选项为什么会被关闭?你看刚才我登到他电脑上,他这个电脑抓包就是这样的结果, 但是结果不显示啊,不知道这是什么包,光是在这看到这是一个 ospf 的 igp 的包,所以你如果要解决的话,你就在这 抓包时候看到没有,这有一个解析启用的协议,然后在协议协议里面搜索,因为你这个 yoshar 它本身就支持 ospf, 你这么常见的一个协议,把这个勾选上, 选上啊,然后点 ok, 好了,这时候你看他这个 ospf 就出现了,这非常诡异的一个事情啊。

10:54查看AI文稿AI文稿

10:54查看AI文稿AI文稿哎,各位伙伴大家好啊,我是今天滔滔不绝聊技术的技术分享人张涛。今天呢跟大家聊一个关于网络的东西,有时候呢,我们做一下网络的基础装包实验, 首先抓网络或者抓网络包呢,我们必须要使用个工具叫 tcp 档吧,我现在的机器呢,呃,大家可以去看一下啊,死机了,里面网络断了,我重新连一下,嗯,我把刚才的给关闭掉。 好,体育档,现在这已经有了,当然这么多包呢,都是我们不需要的,我再开一个, 我再开一把放到这里,待会我们把抓的号下 下来。首先在抓包之前呢,我们要指定我们要抓哪个网卡的包,怎么看网盘呢?看网卡的 ipad 点二前面的 eth 零就表示这是网卡的名称。 我们今天做的实验呢,是非常简单的,我们就抓一个 http 的一个写一包就可以了,所以啊, tcp 档拨起起来,杠 i 指定,网卡名杠 w 指定。我们把它写到什么地方去,比如说 p 看好了, ok, 现在呢,他就开始抓包了,此时此刻我们登录进去,我们模拟呢,请求一下,百度 为什么不用 htps 呢?这是因为 htp 呢是铭文的,我们看铭文就够了。 ok, 可以看到啊,我们已经补货了三百四十九个包啊,同时呢啊,写进去了啊,就是通过我们的这 feelt, 然后呢写接收了三百五十二个包,现在都已经写到了啊,探鹏目录的 htb 点 pcove 文件, 我们现在把它给拿下来,看一下有没有 a 二在这里, ok, 好,下一步清除神器 we are shark, 走, 使用 vr。 上课的时候呢,我们直接去刚才下载的地方当烙的找 p 看文件,嗯,六点三十八,对,就选他。 现在这个大家看到呢,就是我们刚才大概一分钟左右,我们刷抓的包 多不多,对吧?很多很乱的,通过这种事,呃,这么乱的包呢,我们是没有办法对网络进行分析的,那我们怎么去分析呢? 我的经验啊,我们呢既然是七层协议,我们首先先过滤一下七层协议,七层协议怎么过滤呢?很简单,我们考域名 a 是低于一点厚斯特,然后看他那死, 然后 i do 点 com ok, 看到没有?就剩一个了。为什么就剩一个呢?因为我们只有在这个包里面,我们才能看到他的后死的名称,其他的包呢,就跟后死的没关系了,我们看到的后死的,在这后死的三 w 还多点 com, 对吧?如果说我们把 contents 我们换成等于等于,哎,没有啊,为什么呢?就是因为 contents 呢,它是模糊匹配,而等于等于呢?它是精准匹配,如果我们要使用等于等于来筛选,怎么办呢?三 w ok, 对吧?一个效果,所以大家记住了啊。 contist 呢是模糊匹配,双等于呢,这是精准匹配,这是我们根据域名来做,我们同时呢也可以不根据域名,我们根据 myse 的,或者说是 uri 都可以。比如说我们看一下 我们现在七层协议呢,它是盖的请求,盖的请求呢,是在 request and reserve, 在这个这个属性里面是表示盖的,因为 i 呢,表示的是根,对不对?那我们换成 用 messer 怎么去做呢? htv 点 request 点 messer 等于等于 get。 哦,这应该换成双等于 get, ok 就出来了啊,以此类推,伙伴可以试一下我们换成 u r i 啊, u r i 对吧?啊,其实也是都可以的, 红包呢,欢迎回去。那此时此刻呢,我们,嗯已经可以通过七层协议我们把包来筛选出来了,但是即便是我们通过刚才的,嗯,我们找找盖子吧, 就一个包,就一个包呢,我们是很难分析出有用的东西来的。我们去分析 tcp 网络包的 时候呢,嗯,单独的一个包没有什么太大的作用,一定要是根据他的上下文才能分析出来。那怎么去分析呢?也就是我们下面讲要看到的如何抓到属于这一个请求的所有的 pop。 这个时候我们靠 tcp 就不行了,我们应该啊,不是靠 htp 就不行了,我们呢应该需要靠 tcp, tcp 是怎么去做呢?展开第四层 找 stream index, 要找到这个鞋一号啊,这个这个号十一是怎么来的呢? 如果大家去看一下啊 tct 的协议格式,你会发现他是没有这个十一的,那这个十一怎么算出来呢?这沈阳上可呢,为了方便我们用户去跟踪每一个流,他是基于五元组来算的。五元组指的什么呢?指的是原 ip, 目标 ip 原端口,目标端口再加个协议号这个里,嗯,在这五元组里面的协议号给去掉,那就剩下了原 ip 目标 ip 原端口和目标端口这四个对于一条链接来说呢,他是他是唯一可以确定的, 所以说哪边上可根据呃刚才左贴的四个属性进行相加运算,最后算出来一个属于这个流的一个独一的 id, 所以这啊,在当前这个十里面就是十一啊,如果伙伴你去做另外一个实验,那可能是另外一个值了, 那 ok, 我们拿到这个 id 值之后,我们怎么去进行筛选呢?两种方式我们先看第一种, t c p d s j, 嗯,十一,看到没有?我们十一啊,这周呢, 属于他的一个请求就出来了,这是第一种方式。第二种方式呢,我们把他给好清空在右键 回车啊,效果是一个样的啊,也就说呢,手敲和我们用右键啊,这是这两个作用是一模一样的。 那现在有这么多数据包了,我们是不是可以分析了呢?嗯,当然可以分析对不对?我们可以看到 s n a c k a c k 啊,就是三次握手都已经在这里了,然后啊,这是加 a c k 范啊, a c k 这数呢是四字挥手也有了, 那三四握手跟四子挥手都有了。其实呢,我们这么分析也是可以的,可是特别的不形象直观,我们还可以再进一, 这也是 vr 杀客所提供的非常强大的一个分析能力的一个体现。我们怎么去使用 vr 杀客的分析能力呢?我们在这里我们去选 flow graph, 通过 flograph 呢,大家可以看到,呃,幺七二点二幺点零点一六,这是刚才我们去抓包那台机器啊,这台机器呢,和其他 ip 的交互完全呢有途径化的展示出来了,但是这样展示,嗯,太乱了是不是?我怎么知道我刚才的请求在哪里呢 啊,当然我们可以通过啊,这些标红框的,我们可以大致看一下啊,可是你会发现这只是一分钟就有这么多包,如果我们抓上五分钟,或者请求再一多,靠这种啊标红的特征包来分析,这就是不可能了。所以说呢,大家会选一下 limit to display filter, 这个时候呢,就会把我们在这 tcp stream 等于十一啊,会把这个地方的啊 filter 呢给它应用一下就展示出来了, 所以通过他我们就可以非常形象直观的我们来看出我们这个当前这条链路啊,他是在什么时间点发起的什么样的请求,对方呢是怎么回的包就一目了然了啊,比如说我们简单看一下, 首先呢啊,作为客户端,我向呢幺幺零点二四,二点六八点四,这时呢是通过我本地 dns 解下来的百度的域名,我发现了一个 sn, 请求对方回 ack 啊,这时候呢,我又回个 ack, 三次,握手建立成功, ok, 我又发了一个盖的请求 球,然后对方呢啊开始对我的发的请求啊,一个回复你可以看到后面呢有个 doop a c k, 对不对?这说明呢,这是啊,对方回两副啊,回两次,应该是回 a c k 之后呢,我是没有给他回包,所以呢,他回两次 啊,包括后面也可以看到有个 tct 的乱序啊,这也是乱序,然后呢,这又是一个重复回报, 出现这种乱序和重复回报呢,嗯,最大的可能性呢,就是当前的网络质量不是特别好 啊,所以呢,在服务端也好,或者说客户端也好呢,发生了一些乱需,导致我们该回的 a c k 对方没有收到啊,过了一个超市时间之后呢,对方认为这个包已经丢了,所以说他会重新再发一次,嗯,所以通过这个图我们可以也可以做 看出来我们那个四四挥手,是不是啊?这样有 a c k, 有翻 s k, 也是在会 a c k, 如果说大家手里有一个 tcp 的创建,三次握手和四次挥手这样一个示意图,你就可以比对着这每一个流程啊,他的发起的内容 啊,和我们视频图当中一来一回啊,跟两个相互印照,这样的话,伙伴对整个 tp 的流程相对来说呢,会熟悉的很多。 好了,这是今天要跟大家分享的一个关于网络的一个小知识。呃,后面呢,我们还会继续维尔山河做出更多很好很有意思的一些实验。 好了,今天就到这里了,如果大家感觉这条视频有用的话,呃,欢迎分享给其他的伙伴,如果你有什么疑问的话,也欢迎在评论区留言,我看到话我就会及时回复大家。 ok, 今天就这些内容,嗯,好,祝大家学习愉快。

661咖啡因创作室 05:24查看AI文稿AI文稿

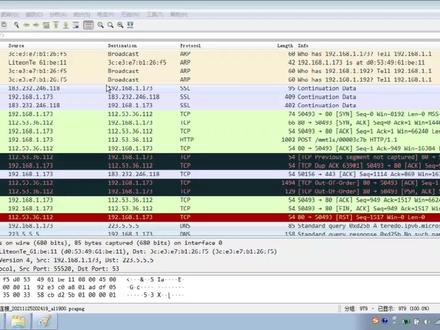

05:24查看AI文稿AI文稿visac 是一个网络包分析工具软件,那我们可以用它来补货数据包,并且呢对数据包进行相应的分析。 yisa 的程序可以从他的官网去下载,大家看到这个下载页面上面提供了很多 版本,那我们选择适合自己操作系统的版本,把它安装一下就可以了。那么安装完之后呢,我们把歪上的程序打开,在他的第一个界面里面, 需要我们选择我们要补货的网络试配器啊,比如说我现在上网用的是无线网络连接,所以呢我就要选择无线网络连接去补货相关的数据,那我们看到这里面有很多数据啊出现了, 那我把这个相关的一些页面呢再刷新一下 啊,然后回回过头来看到这里面有很多很多的数据啊,非常非常多。那么这时候呢,我们要去找某一个数据的时候呢,就相对来讲比较麻烦一点。玩沙和尚给我们提供了一个叫应用显示 过滤的这样一个功能,呃,他可以根据协议和地址对他进行相应的过滤,比如说我要过滤 应用层协议是 htdp 的,那你就在里面敲 atdp 啊,就可以了啊, hdp 的相关信息就显示出来了。那么再比如说 我要显示 tcp 的,这个针对的是叫运输层来说的,我要过滤 tcp 的相关信息, 那 udp 的基于 udp 的一些应用呢?就没有显示出来,因为你要过滤的是 tcp 吗?当然这个使用 tcp 的, 呃,应用了很多,你比如说我就过滤端口号是八零的,那可以这样就是 tcp, 然后点破城 等于八零,实际上呢就是过滤 hddp 服务了啊,这是这个根据 tcp 以及他端口来进行过滤。那么甚至于呢,我们可以根据什么呢?根据 iv 地址来进行过滤啊?比如说我选择 iv 地址是 南京小商学院的这样一个过滤方式, ip 点 addr 等于我们学校的地址,那这时候你会发现 原地址或者是目标地址是我们学校的,这个数据呢就被过滤过来了。那这是这个关于数据的过滤之后,我们去看一个,比如说那个协议的一个大概一个结构啊,比如说这里面 是一个 htv 的应用,那我们打开以后呢,会发现他这个数据呢,就是按照 tcpip 协议结构所显示的层次去显示出来。比如说这里面说,呃,应用层是超文本传输协议, 然后这个超文本传输协议呢,它是用 tcp 进行封装的,所以呢 他要加上这个 tcp 的手部啊,默认是二十个字节,对吧?然后还要加上什么呢?在往基层加上 ip 首部二十个字节,那我们指的是他没有扩展部分啊,之后再往 上面我们可以看到他要封装成数据针啊,封装成数据针,那再往上面去看的话,实际上就是他的物理层,物理层显示了这个数据到达的时间, 这个数据的长度是多少啊?说这个整个数据真的长度呢?是一百八十五个字节啊,一百八十五个字节。然后我们来看一下啊,那在这里面就是在他的 ip 首部里面,就从 ip 首部加上, 嗯, tcp 的手部加上这个数据,他的总长度呢是一百七十一。完了之后他的数据真的这个数据部分呢啊,这里面显示的是补货到一百八十五,那我们说 ip 后面的 所有的东西都是数据针的数据部分,实际上数据针加上十八个字结啊,加上十八个字结,那么呃才是一个完整的数据针。那这里面我其实看到 这里面他相差不是十八,而是十四,而这是什么原因呢?实际上他补货的时候并没有把后面的四个字节的 fcs 算在里面,如果算在里面的话,我们可以就看到他的结果应该是一样的啊。这个 简单跟大家说下这个问题,就是有人说 a 制长度不一致嘛,什么原因导致的啊?就是因为那四个字节的 fcs 导致的。

71逐草四方 12:22

12:22 00:32

00:32 08:14

08:14 01:32查看AI文稿AI文稿

01:32查看AI文稿AI文稿这里是其品社的抖音短视频拍摄及直播教程频道,今天分享的是直播推流地址抓取工具付费避坑指南,直播地址抓取工具 yarshark 是免费的。再次声明是免费的,很多网友下载后被收取了一定费用,那是因为你被打广告收费的网站给吸引了。 首先这个软件是国外开源软件,不是中文的,下面我告诉大家正确的下载及安装方法,点赞加收藏,以防视频被和谐。下载要先打开浏览器找到度娘,输入软件名字 yarshark, 百度一下看到搜到的结果。 这个这些等等都不是我之前推流教程说到官网去下载,不是带有官网字符的这些网站,而是网下找到这个英文的软件的官方网站,记住了,省的以后花冤枉钱。鼠标左键单击进入网站, 有翻译的直接点击翻译变成中文,翻不翻译直接点击这个蓝色按钮,这样就进入下载页面了,选择第一个六十四位的下载即可。浏览器进入下载中, 如果速度慢,可以按住鼠标左键将其拖入迅雷进行下载,迅雷会直接弹出下载对话窗,选择自己的下载存储空间,直接下载即可,这样下载速度就会快很多。 下载后点直接双击进行安装,默认安装即可。安装完成后,按照之前的直播推流地址抓取教程进行抓取即可。下期继续帮大家将省钱进行到底!完美讲解 ups 直播教程的下载安装教程,谢谢!再见!

87奇品社摄影部 00:31查看AI文稿AI文稿

00:31查看AI文稿AI文稿一条视频带你学会如何使用 yar shack 抓包软件。首先我们需要在电脑上面安装 yar shack 软件,大家如果没有 yar shack 的安装包的话,可以点击左下角免费领取。 第二步,打开抓包软件,选择需要抓取的网卡,这样我们就可以进入到抓包软件的界面了。第三步,这里给大家举例抓取 tcp 的包,在上方输入栏里面我们输入 tcp, 点击确认即可抓取对应的 tcp 豹纹。详细的十大配置教学,点击左下角链接即可免费领取。

782网络工程师王多鱼 00:54查看AI文稿AI文稿

00:54查看AI文稿AI文稿玩下可是一款抓包软件,可以对网络传输过程进行抓包,点击当当的可以进行下载,安装好即可使用。这是抓取的主播流,一般来说都是 npg ets 流,我们俗称马流,查看数据报文, 里面掺着了一些 aip、 豹纹,这些是影响主播卡顿的因素。我们在过滤框中输入 aip, 会过滤出全部的 aip 豹纹,可以看到基本是同一个马克定制,再发 arp 请求,我们俗称泛红, 使用原麦克地址进行过滤,再次查看这个麦克地址的 aip 请求,我们打开数据豹纹,以太网类型,凌晨零八零六,基本能确定是在泛红,根据麦克地址定位到设备位置,断开设备连接,便可以解决泛红故障。

3207网络小哥威少 02:29查看AI文稿AI文稿

02:29查看AI文稿AI文稿这学生遇到了在 esp 当中啊,没有办法进行抓包,我们远程协助帮他看一下 esp 呢 啊? gsp 工具,选项工具,螺蛳粉,还是路径不对, 往上看 查看,把这个文件扣两边写出来, 把它复制了,一定要注意这个路径,这个路径呢不能包含中文字符啊,这样就可以了。咱们看新建一个拖布图, 这零零零,然后这零零零启动,他选中 启动, 咱们配一个 ipd 纸,嗯,咱们配置一下 ipd 纸吧,因他配的是 皮比特。零杠零杠零 ip x, 幺九二点幺六八点幺零点一八二十四,好,这个呢?幺零点二, 零杠零杠零 ip 啊,对 s, 幺九二点幺六八点幺零点二,西方雅马三杠五,好,这时候 esp 咱们进行炸包, 这零零零允许访问,然后我们拼一下 q uit, 拼幺九二点幺六八点幺零点二,好,这样转包就可以了。

01:30查看AI文稿AI文稿

01:30查看AI文稿AI文稿两分钟就能学抓包,今天呢给大家带来的是抓包技术啊,讲的一个怎么去抓网络,网络当中数据包,首先呢给大家去讲这个抓包就特别抓包,抓包其实讲的是我们网络中的 pdu, 这个 pdu 呢它的中文名称叫协议数据单元, 这个协议数据单元呢就是我们要抓的,所以我们找到抓包抓的其实就是他。那我今天给大家带的抓包工具呢,叫 maxx, 打开之后就是这样的,他的名称呢叫文下网络分析器,然后上面这个不用看,我们看下面这一块 就教大家怎么去用啊?看这款这一块呢,他这里有几个名词,一个叫微错 box, 这是一个虚拟级,这是我电脑的网卡,我们抓包抓的这个包呢是在我们电脑的硬件上来抓,就网卡抓,我们网卡发出去的消息,从网线发出去的可收到的消息,那么这个呢,他就 就是我的一个虚拟网卡,是虚拟机上的虚拟的虚拟网卡,在下面这个叫易太网,这个是什么?这个是我的电脑真实的网卡,就是我们后面双角线所有连接的网红真实网打连接。那么再到下面呢,这个 vivo r, 那这两个也是虚拟网卡,只不过有一个虚拟网卡有数据,有一个没有,对吧?因为这个虚拟网卡正在使用,所以有数据啊, 下面的这个叫 yuanyuan, 是无线,就如果我先用无线上网的话,那么我这个就有数据,就会看到新建图标上,但我现在不用他,我用的是有线,所以以太网用他没有,还有本地连接,是吧?他也没有, 那我现在要抓。抓哪个呢?抓哪个?我现在真正上网用到的网卡是他,然后双击就可以了。

3295网工班长(网络工程师) 01:53查看AI文稿AI文稿

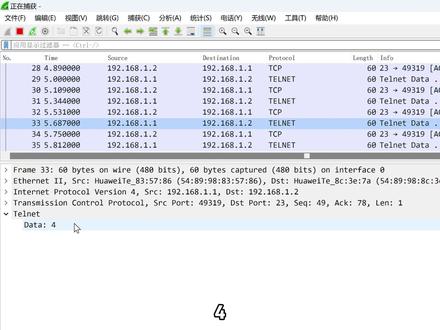

01:53查看AI文稿AI文稿面试常问如何使用 yarsshock 进行抓包,阁下又该如何应对?好?现在教大家来怎么用 yosak 这个软件来抓取来账号和密码。首先我们来看这个图,客户登的 ip 地址是幺九二零幺六八点一点一, 服务器的 ip 地址是幺九二点幺六八点一点二,然后客户的呢去访工服务器,首先呢我们来做一下配置, interface g 零杠零杠零, ipfgs 幺九二点幺六八点一点一二十四位。 然后呢我们到阿罗上面 interface g 零杠零杠一 ipfjs 幺九二点幺六八点一点二二十四位。然后呢,我们现在打开三 a, 然后呢创建一个用户名,名字叫什么呢? lw, 然后呢参加密码是密文的,密码是一二三四,然后呢我们在 user interface v t y 零到四,然后呢我们的认证类型是什么呢?三 a, 现在呢, 我们就可以在阿勒一上面远程登录服务器了,在登录之前呢,我们先在阿勒一的 g 零杠零,杠零头来挂包,按右键数据包, g 零杠零杠零,咱们看这个软件呢,已经打开了,现在呢我们在阿勒一上面,你看我那卡幺九二点幺六八点一点二,好,我们输入用户名是 lw, 密码是一二三四,这个呢我们已经进来了,对不对?现在我们来打开这个抓包软件,好,我们这个抓包软件呢,已经抓到了这么多数据包,然后呢,我们要在这里面呢找到我们的什么应付名和密码,是吧?找到我们的应付名和密码。好,我们在这里看 这个杠啊杠 n 就代表什么?输入回车线,你看这里是不是要输入密码了?又是 m, 然后我们再往下翻,是吧? lw, 对不对?然后这个是 l, 这是什么? w, 然后接着呢?我们看回车了,对不对?我们要输入什么密码? 一,你看这个是密码,是一,这个呢?二,这个呢?三,这个呢?四,是吧?大家可以把用户名 lw 密码一二三四找到,关注我,下期更精彩。

684刘伟的网络课堂 04:15查看AI文稿AI文稿

04:15查看AI文稿AI文稿肖老师,使用 what 抓取的数据包看起来很复杂呀,那我捕获了很多的豹纹,对吧?啊?嗯,你看我们刚才上网的过程中呢,抓取了很多的豹纹 啊,那有人说你这个豹纹怎么看呢?我们重要的是分析这个豹纹里面的结构,比如说我们看这个豹纹,那这个豹纹的话呢,它是分成了二层 mark 地址,三层的 rp 地址啊,四层的一个端口号啊,包括我们的应用层的协议,当然你去双击它也可以 啊,那么这个地方呢,能看得更清楚一些,这个编译过程就不用管 啊,编译过程就是这个豹纹里面携带的东西嘛,啊,携带的东西,因为有的时候他携带的如果是图片呀,或者音频呀这个软件啊,这个抓包软件他也解析不出来啊,所以这个呢, 呃,携带的如果是铭文的文字的话呢,都能看出来,对吧?但是其他东西呢,这边就显不显示了啊, 那我们重要的是分分分析出来啊,这个豹纹它的一个结构啊, 那比如说这是一个 http 的豹纹,对吧?啊,那这一块呢啊,就是我们要宰的这个货物嘛,啊,我们要宰的货物啊,那么它呢,就是我们的应用层啊,应用层的一个数据啊, 然后再往上一个层次呢,就是我们的啊,传输层了啊,这一块是传输层啊,那么传输层的端口号呢?他用的是一个 t c p 的端口啊,它是一个八零号端口,对吧?目的端口呢是八零语言端口号呢是五八六七七啊,那么至于里面的东西呢,可以暂时不用 管他啊,其实你展开之后,里面有好多东西,对吧?啊?有窗口大小呀,有 flag 位呀,这个不管他啊,你就按照我说的啊,你刚入行的时候对吧,刚入门的时候呢,你就记住端口就是了,那这些东西不重要, 一般情况下我们的网工呢,不需要去关心他,他是由程序自动完成的啊,一般情况下哈,一般情况下我们的网工呢,不用管他,等到你学到后期啊,你到这个中级或者高级的这工程师的时候呢,你再再去研究底下这一部分 啊,就是一般我们不用去操心底下这一块,他是由程序自动完成啊。那么关于这个端口我们为什么要关心呢?因为我们在呃对数据报文传输过程中,有的时候呢要进行控制吗?对吧?那么控制的 时候呢,很多就是拿这个端口来进行控制的啊,底下这些东西你网供你想改对吧?你也改不了啊,你说我们能不能网络公司啊,那么通过配置路由器的某一个命令对吧?啊,让他去基于底下这个字段啊,做什么什么样什么样的处理,对吧,这个也很难做嘛, 这时候程序自动完成了,不用管它啊,好,呃,这一块是我们的 r p 层哈,那么 r p 层呢,就是我们的这个网络层了啊,网络层啊,网络层最重要的是什么呢?是这个 r p 地址吗?对吧?原地址,目的地址 啊,这就是我们最重要的啊,我们的路由器就是看这个目的地址来转发报文的。当然这个网络层呢,其实除了 r p 地址之外还有很多其他的东西,比如说啊,版本号呀 啊,头部长度呀啊,用于 q o s 的这个,呃呃,各种字段呀,对吧?这是 d, s, c, p, v 啊,用于分片和重组的这个这些位,这些位你也不用管他啊,就是他也是程序自动完成啊。你就是你初级阶段哈,入入门阶段,不用去记这么多,你也记不住啊。 这里面其实如果跟你详细讲的话,估计可以讲上个一周哈。啊,比如这个是什么意思?这个什么意思?这个 flag 位里面三个位又是什么意思啊?这个估计可以给你讲一周啊, 初学者不用管 eta 网二层了,对吧?二层了啊, eta 网就比较简单了啊,就有这三个字段 啊,原地址啊,原 mark, 目的 mark, 然后是类型啊,好了,就是这一块哈。

430xiaoge360 06:28查看AI文稿AI文稿

06:28查看AI文稿AI文稿哈喽,大家好,今天的话跟大家讲一下我们电脑配置里面的那个 dns, 他什么工作的。首先呢我们通过点我们的电脑右下角的这个无线图标,然后呢右键,然后选这个打开网络和共享中心, 然后呢就到了这一个控制面板的界面,然后呢我们点更改四配器设置这里,然后呢我们选这个无线网络连接,因为我这里呢连的是无线网络,然后右键然后再选择这个状态, 然后再点这个属性,再点这个 ipv 四这里,然后下面这里呢我们就给他自动设置了这个 dms, 那么 dms 他是怎么工作的呢?今天呢我这边就通过抓包的方式来给大家演示一下, 首先这里的话就是一个抓包软件,这是外刷的抓包软件,然后呢我们在这里先筛选一下,选择这个 dns 协议, 然后我们通过 win 加啊这个协议呢调用我们的这个 cmd 界面,然后通过 ms local 靠这个命令来调用我们 windows 系统的一个 dms 系统啊,然后回车,回车之后呢我们通过抓包啊先连一个暂停,回车之后我们就发现啊我们的电脑 这里呢就有发送了一个 dms 的请求了,首先的话从这里开始啊,从十开始,首先呢我们敲了这一条命令之后,我们的电脑大家可以看一下,原地址呢就是我们电脑的 ip 地址, 我们看这个幺九二点幺六八点一点幺七三,我们通过 ip confit 这个命令可以看一下我们电脑的地址,就是幺九二点一点幺七三啊, 这是我们敲了 ms 路卡之后,我们的电脑就会把这个数据豹纹发给我们的这个 dms, 这个 dms 呢是二二三点五点五点五,我们在这里的话也可以看到呢,首选的 dns 呢是二二三点五点五, 然后呢这个豹纹的意思是什么呢?我们可以看一下,首先点开他的豹纹内容啊,首先这个豹纹呢就是一个查询豹纹,就是由我们这个电脑像二,像这个 二二三点五点五点五,这个点没死福气,然后去询问我们的这个百度的那个 ip 例子是多少,我们可以看一下跨省一, 然后跨省一对吧,这他就是啊查询这个三 w 点点三 w 点,百度点修 n 这里内,对吧?然后呢 paper, 然后 plus 这些都有啊, 然后呢我们这个豹纹发送到这个二二三点五点五之后,我们的这个 dns 服务器呢,也会回复我们这一个 电脑,然后告诉这个电脑这个三 w 点,百度点 con, 他的那个 ip 地址是多少。然后我们来看一下 m 四这里, 我们点 m sir, 点 m sir 呢,这里的话就是我们的这个 dms 服务器就会把三 w 点百度点求 m 它的地址呢告诉我们的电脑,它这里呢就回了。 首先这个地址呢是幺八三点二三二点二三一点幺七二,然后幺七四这个这两个地址呢都是百度的这 个 ip 地址啊,我们这里可以看到点开这个豹纹,那么我们的电脑收到之后呢, 那么这两个过程的话,其实就是 dms 工作的过程, dms 这个协议呢,主要就是把我们的那个域名解析成 ip 地址, 那么今天的话黄老师这边呢就画个图,然后给大家解析清楚。首先这个电脑的话,就是我的电脑幺九二点幺六八点一点幺七三,然后在远方的话有一台 dm s 服务器, 然后呢我们的这个电脑,我们在 cnd 界面里面敲,那 这个 ms low car 三 w 点百度 点修 n, 对吧?那么我们的电脑呢,是不知道这个域名他的 ip 是多少,所以呢我们的电脑就会啊发一个豹纹去问这个点 s 服务器,三 w 点百度点修 n, 这个域名他对应的 ip 例子是多少?然后呢我们这个点没福气收到之后呢,他就会把自己里面缓存的,比如他缓存了三 w 点,百度 点 com, 然后对应的一个例子是比如说幺八三点叉,点叉点叉,那么他就会把这个幺八三对应 啊百度的网址,然后呢发回给我们电脑,那么我们电脑完成了这一二步之后呢,他就会啊封装了一个豹纹,直接呢去访问百度的那个网站,这里假设叫百度啊, 这首先呢第一个阶段呢,就是发点 ms 去查询百度的地址是多少。然后第二个阶段呢,就是当我们查询到百度的 ip 了,然后直接就访问百度了,那么这个的话就是点 ms 的一个工作原理。

163网络专家vlog 08:20

08:20 02:51查看AI文稿AI文稿

02:51查看AI文稿AI文稿今天教你如何使用 yishaira 抓包工具,首先呢给大家去讲这个抓包就何为抓包,嗯?这个抓包抓的是什么?抓包其实讲的是我们网络中的 pdu, 这个 pdu 呢它的中文名称叫协议数据单元, 这个协议数据单元呢就是我们要抓的,那我今天给大家带来抓包工具呢,叫 vinsak, 打开之后就是这样的, 他的名称呢叫我们用下网络分析器,大家可以看这里第一个叫微创 boss, 这是一个虚拟级,这是我电脑的网卡,虚拟网卡,我们抓包抓的这个包呢是在我们电脑的硬件上面抓,就网卡抓,我们网卡发出去可收到的消息, 在下面这个叫以太网,这个是我的电脑真实的网卡,就是我们后面双脚线所连接的网络,那么再到下 下面的这个 vivo 二,那时候这两个也是虚拟网卡,下面的这个叫 y 烂, y 烂是无线,就是如果我现在用无线上网的话,那么我这里就有数据,就会看到新建图标上,那我现在要抓抓哪个呢?我现在真正上网用到的网卡是他,所以我抓的话就得抓他双击。 当我们打开之后呢,大家可以看到这个抓包,他抓的话他这里会有这样一个界面,这个界面他会给你去展示现在电脑收到的和发出去的信息,就是收到和发出去的平均有很多,然后这里呢会显示分组, 这个分组呢就是显示你到底发了多少个消息,目前我电脑先发了四千五千多了,是吧?在网上涨,因为还不停的交付消息,不停的交付爆款,所以有这么多消息,这每一个都是 pdo, 每一个都是爆款,所以我们要 分析网络帮我们要分析这么一个东西。第一块这个 number, 这个 number 指的是我豹纹的序列号,前面这里一二三四就是这个 number 编号,那么在后面这个是时间,就是豹纹和豹纹之间相差的这个时间,就可以看出来单位是秒,所以你看它是基本上是零点几秒, 第一个包是从零点零一秒发出去的,第二个包呢是零点零零零零八八秒发出去,第三个是零点零零零零 幺幺六嘛,所以很快嘛。然后在后面呢是什么?后面是我们的这个圆,这个叫 sous 圆是什么意思呢?这个圆指的是发送方, 就是谁把这个消息发出去了,比如说我现在要发消息给大家,那么我在发消息的时候,这里原就是我的电脑啊,也可能是我的手机,这是个 ip 地址对不对?所以他会用 一直在显示,除了这个原地址之外,还有一个目标,目标就是别人我发给谁的,在后面是什么?是类型,因为我们在网络当中他的数据包有很多种啊 啊,不同的 pdp 他整的是不一样的,像你现在看到这个叫 udp, 有没有同学知道 udp 是什么?有没有同学知道?

330网工班长(网络工程师) 01:15查看AI文稿AI文稿

01:15查看AI文稿AI文稿这个抓包工具呢有两个版本,一个呢是在 windows server 二零零三 windows xp 上装的一个早期的版本, 它叫做什么呢?它叫做 easer real 啊,大家看是这个版本,在这个 win 七 win 十啊, win 十一上装的是这个版本,是这个软件的升级版,它叫做 wearshock 啊,它叫 wearshock。 下边呢我就给大家来演示一下啊,这个这个安装, 这个安装一六下一步就行啊,这个也是一一六下一步 在装的时候呢,还要安装 windport cap 啊,这是一个驱动,咱们点安装。 然后这个抓包工具在 window server 零三装满了,这个呢也需要安装一个驱动啊,就默认下一步安装就行, 安装完成。

87韩立刚IT运维 11:23

11:23 01:41查看AI文稿AI文稿

01:41查看AI文稿AI文稿直播伴侣如何利用 o b s 做推流?直播需要第三方软件抓取直播伴侣推流地址,我们这里推荐的推流地址抓取工具为 y 二十二,首先打开 y 二十二,就是桌面上小鲨鱼鳍的这个软件,将其打开,下面有很多网络连接, 我们选择的是 double you love 无线连接,因为我的电脑是无线连接的。双击打开 double you love 已泰网连接的,跟你双击已泰网抓取工具自动进入捕获状态, 保持捕获状态不要动。打开直播伴侣,点击开始直播,等直播时几秒钟之后关掉直播伴侣,出现对话框后,直接点确定不要开启对话框里面的内容, 这样直播伴侣虽然关掉了,依然能保持直播状态。在抓取软件中输入二 t m p t 回车确认,对该类型文件进行筛选, 找到蓝色底色的这条,双击打开它,在下面会看到蓝色的这个地址,点击它上面就会出现一个灰色地址,找到这个地址,点击右键复制,选择描述, 这样这个地址就复制好了。打开 o b s, 打开设置,选择直播,删除服务器里面的地址,粘贴我们刚复制的地址, 把地址冒号以前的删掉,点击关闭并保存,返回抓取工具,向下找到蓝色的 pops, 单击下面就会出现一串字码,就是我们直播的推流码,右击它复制描述,返回 ubs, 打开设置,选择直播,删除下面的推流码, 粘贴我们复制的推流码,点击显示将冒号前面删除,点击下面的应用,然后确定点击底部右侧的开始直播,这样 obs 的画面就变成我们直播的画面了,这时用手机或平板打开抖音,点击我的头像,就可以看到我们的直播了。

4108奇品社摄影部

猜你喜欢

- 1.3万T-BOY