latex代码\top是什么

粉丝24获赞134

相关视频

02:43查看AI文稿AI文稿

02:43查看AI文稿AI文稿大家好,之前我们已经注册好了自己的 o y e f 账号,现在我们来创建自己的第一个项目,我们先点击这里切换成 o y e f 的中文版, 然后点 crete first project 创建我们的第一个项目。我们也看到了 overneath 为我们提供了很多的模板,这里我们先创建一个空白的项目,给他命一个名, 这样我们就来到了编辑页面,为了更好的演示呢,我把代码的字体调大一, 然后删掉一些代码, 这样我们就可以输入我们经典的语句哈喽沃德了。好,我们看这四行代码, 第一行和第二行是定义这篇文章的,这里先不说看第五行, begin document 开始文章,第九行 and document 结束文章。那我们的 helloword 应该在什么地方输入呀? 是不是就应该在北京 document 和 and document 的中间输入?好,那我们来输入一下, 输入完以后呢?他是不会 显示的,我们需要进行编意以后才显示,我们点这个绿色的按钮进行编意。好,我们已经看见哈喽沃尔的显示出来了。 那第一呢,还有两个快捷键,第一个是键盘上的 ctrl 加 s 快捷键,第二个快捷键是键盘上的 ctrl 加 nt 快捷键。 好,那现在我们来输入中文试一下, 而我们发现中文并没有出来,而且他还报错了,那如何才能够使用中文呢?这个我们后面再说, 现在我们先点击菜单旁边的返回按钮,就可以返回到了我们的项目列表,这样我们的第一个项目就创建好了。

100小鹏哥 01:31查看AI文稿AI文稿

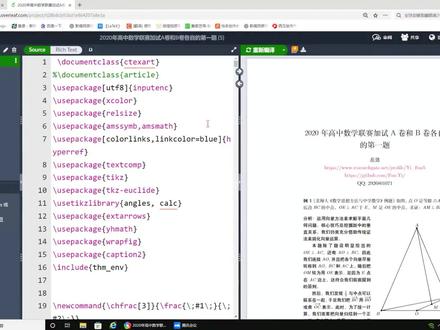

01:31查看AI文稿AI文稿大家好,今天介绍代码与 pdf 之间对应位置的跳转。 在代码与 pdf 的中间有两个按钮,一个是向右的箭头,他是转到 pdf 中的位置。另一个是向左的箭头,他是转到 pdf 中最硬的位置。现在我们从代码中的位置转到 pdf 中看一下, 比如说这里我们点击向右的箭头, 他就会自动的跳转到这里。现在我们从 pdf 中跳转到代码中看一下, 比如说正义,现在我们点向左的箭头,代码区他也会发生 跳转,但是呢,我们点向左的箭头的时候,他跳转的不是很精确,如果想要很精确的跳转的话,我们就需要在 pdf 中双击鼠标的左键,比如说现在我想跳转这里,显然直线 pi 的方程为, 那我就在这个位置双击鼠标的左键,他就会很精确的跳转到这个位置, 那这就是代码与 pdf 之间对应位置的跳转,这样就可以很方便的编写内容。

43小鹏哥 01:12查看AI文稿AI文稿

01:12查看AI文稿AI文稿一觉醒来,科研党、论文党的天亮了。 openai 发布了新一代的科研神器 prism, 可以 让你像 web coding 一 样写论文。复杂公式拍照上传,直接一键转化成 latex 代码并插入到相应位置,一键润色。论文 管理、参考文献汇总,所有和论文相关的研究。论文审核就更不用说了,找文献、看阅览、写论文, prisma 一个网页就搞定,再也不用在各个工具反复横跳复制粘贴,支持多人写作。你能实时看到携作者的光标位置和编辑的内容, 最重要的是完全免费。以至于云服务厂商 hyperloop labs 的 cto 给出了犀利评价, prisma 杀死了 overleaf。 prism 的 本质可以理解成一个云端的 latex 编辑器,但是深度集成了 g b t。 五点二, ai 可以 看到并理解你整篇论文的结构和内容。 prism 界面的左边是 latex 代码编辑区,右边是实时翻译的 pdf 预览窗口, 底部是 ai 对 画框,诸如生成公式、解释报错润色选中的文本、解锁外部资料等任务, ai 随叫随到。 open ai 副总裁表示,现在科研的效率往往被大量繁琐的事物拖累, president 的 目标正是希望通过 ai 处理这些体力活,从而让研究人员把精力用于发现和创造上,加速科研进程。

1.5万量子位 00:23查看AI文稿AI文稿

00:23查看AI文稿AI文稿让朋友道歉的代码, 世间万物,它皆为我所用。手持桃木,随我踏马出征,斩尽小人,还我一世安宁,对不起啊!

141N米 03:13查看AI文稿AI文稿

03:13查看AI文稿AI文稿今天呢给大家分享就是在这个带破耳里面如何输入公式,那么这样呢,来带破耳里面呢,他是使用那个 likex 进行公式渲染的,对吧?这个字可能有点小,不知道能不能看得清。 likex 进行渲染的,然后呢, 相当于我们知道一个最基本知识,就是他要写公式的话,是把那个公式写在这个美元符号里面,对吧?相当于两个美元符号里面里面就写公式,比如说 y 等于 f x, 是吧?那如果这个公式有用的话,是不是说这两个美元符号是不显示的呀?然后这结果是就是歪灯 fx, 对吧?因为你用过 surprise, 你就知道他跟其他的那个没马可当编辑器不一样,他呢是实施渲染的,他现在竟然没有出现这个效果,是说 什么原因呢?说明他是不是没有显示公式啊,对吧?他没有成功。那这怎么弄呢?就我给大家总结的, 虽然说你在这个输入里面,然后呢就可以把公司写在里面就可以用的,但实际上他没有,是因为你要进行一个设置,就是说你打开文件,呃,然后再哦看一下文件编号,设置 好找到麦克当,找到麦克当之后呢,你看这有个内敛内联公式,把它给勾选,勾选之后呢,关闭,同时你还要重启,重启这个,我们先把这个保存一下, 重启,我们先看现在是有美元符,对吧?我们把它重启,让他重新试一下。 好,我们来看一下效果, 你看这个时候他是不是就成功变成了公式啊?对吧?你看我,我,当我的鼠标 移开的时候,你看他是不是就成功变成了公式 y 零 fx 可能有点不是很清楚,你可以这样把它放到这上面的时候,他下面就是显示他的公式就是这样的。所以说你以后如果你想打公式的话呢,你就先先说一个, 先说一个英文的,就先输个美颜符号,然后呢你也可以再输一个,就变成两个,或者你不输,你输了一个之后,你按那个 esc, 就那个退出那个键,他自动呢就会变成一个, 然后他说 m p n i max 就是你里面还是空的吗?啊?比如说你再说一个 y 啊,等于 f 啊, x 是吧?他这个公式是不是就出来了呢?就是这样打的,实际上台普尔他也就就是一个编辑器。那打公式的一些语法呢,还是要看 l likex 和 matx 是一模一样的,不要 没有什么,基本上没什么区别,主要的是你要把那个刚刚我们讲那个设置给打开,这样才有用。好的,那我们的分享呢就到这里, 下期呢我们再给大家分享其他的,因为我这里也总结了很多东西,我们慢慢来。

19编程小书童 01:19查看AI文稿AI文稿

01:19查看AI文稿AI文稿如果你的日常工作是写 paper, 或者是正在被毕业论文折磨的研究生,那今天介绍的这个工具 priest 们可能会让你感到相见恨晚。 它不仅是一个 ai 写作助手,它是一个真正懂 netx 环境的科研伴侣。首先是智能校对,它不是简单的改错别字,而是直接在你的 netx 源码里局含扫描,不仅能够润色学术表达,还能够完美保留你的代码结构。 你只需要点击解锁,代码,就会自动更新这大类的功能。手绘转头表,我们在白板上随便画的架构图、交换图,拍张照片扔给他,他居然能够识别并生成可运行的 t k 代码,再也不用为了花一个箭头去查半天的代码文档了。 前论文最烦的就是文献管理,也被他抱怨了。你问他有哪些相关的核心文献,他不仅能够列出来,还能够帮你把引用格式直接写进 b b 文件里。但最硬核的在最后,逻辑和查,他甚至可以把一段复杂的数学推导丢给他,问他这个公式对不对, 他会像导师一样一步步演算、炼正,帮你找出退导过程中的逻辑漏洞。从润色、画图、查文献到炼算公式, priest 们基本上把写论文最耗时的环节全部打通。科研的门槛正在被 ai 改变,想体验的小伙伴可以去试试。

10AI焦点 09:22

09:22 00:43查看AI文稿AI文稿

00:43查看AI文稿AI文稿登顶 top 级刊,深度学习可解释性这波思路强的可怕,学会了你也能发现,在 ai 随处可见,关于可解释性的研究已经不能说是锦上添花了,而是硬性要求,尤其在一些高风险区域。但就目前来看,深度学习可解释性 sci 的 问题也未解决,现有方法各有局限, 不过这对论文案来说是好机会,但是对这些方法进行改进、评估或者提出新范式,都有发表空间。比如最近有一篇成果讲深度学习可解释性在分子发现中的应用,填补了这块的空白,发表在 nature protocol top 刊上。 p s x a i。 在 顶会顶刊有专门赛道 论文,整理了十二篇深度学习可解释性前沿论文,主要是为了方便大家参考附代码,建议大家从附线开始,往解决根本痛点或满足新需求这些角度尝试,更易上手。

14顶刊来喽 04:25查看AI文稿AI文稿

04:25查看AI文稿AI文稿非牛系统无需认证远程代码执行漏洞链分析在开始之前,首先需要声明,文视频内容仅为纯粹的技术漏洞分析,已安全研究,直在帮助厂商提升产品安全性,不针对非牛的公司或其产品进行任何形式的攻击或贬低。 但我也必须客观指出,作为 n s 系统灵异的新星,飞牛在安全细节及其处境方案上确系存在不足之处。当然,从另一个角度看,这也可以被戏为黑客社区给予飞牛的一份特殊的成人礼,希望它能借此快速成长。 经过安全团队的分析与验证,已成功复现。飞牛系统中存在一个严重的远程代码执行漏洞链, 该漏洞链最危险的地方在于,攻击者完全不需要任何账号密码就能远程获取设备的最高管理员权限,也就是 root 权限,从而实现对设备的完全控制。本次测试环境为 c 牛 os 一 点一十四版本, 影响版本从远古版本至一点一十八版本技效存在了半年时间。成功复现的攻击链由四个环环相扣的关键漏洞组成。 第一个漏洞是路径穿越,也就是任意文件读取漏洞。系统的某个 web 接口未能正确过滤用户输入的路径参数,导致攻击者可以读起服务器上的任意文件。在攻击链中,这个漏洞被用来下载一个伪装成 r i a 四幺的文件 路径卫衣系统目录下,这个文件虽然看起来是普通的密钥文件,但实际上在特定位置隐藏的重要信息,这是整个攻击的起点。第二个漏洞是硬编码的加密密钥问题,在下载的那个文件中,从第一零零字节开始,硬编码了一个三十二字节的 a a s。 主密钥。 这个蜜药就像是系统的万能药系,一旦被获取就为后续伪造合法身份提供了核心要素。硬编码蜜药是安全开发中的大忌,但在实际产品中仍习有发生。 第三个漏洞是验证要过通过伪造 token 实现。非牛系统的 web socket 网关在验证用户身份时存在逻辑缺陷,攻击者可以利用刚才获取的 a a s。 主密钥在本地直接星球一个临时 token, 而服务器会误认为这是一个合法的 已经登录的管理员身份。这意味着攻击者不需要知道任何用户名和密码,就能直接获得管理员权限,调用各种高权限的 a b i 接口。 第四个漏洞,也是最后一个是命令注入漏洞。当攻击者通过前面的步骤成功要过验证后,系统提供了一个添加 dk 镜像的 a b i 接口,这个接口在处理 u r l。 参数时没有进行充分的安全过滤。 攻击者可以将恶意的系统命令,比如反弹效或者下载执行脚本注入到这个 u r l 参数中。 服务器在处理请求时会无条件的执行这些命令,这就是整个攻击链的最终执行环节。至此,攻击者已经成功获得了系统的控制权。总结一下这个攻击链的完整流程, 首先利用路径穿越漏洞读取隐藏秘钥的文件,然后从文件中提取硬编码的 a a s 九秘钥, 接着使用这个密钥伪造管理员 token 实现认证要过最后通过命令注入漏洞,即行任意系统命令获得 root 权限,整个过程不需要任何前期账号,完全是外部可触发的攻击。对于非牛用户,我建议立即升级到官方发布的最新版本, 避免将管理端口暴露在公网,并起用防火墙现记访问来源。对于强项而言,这次事件也再次就迷安全设计需要从架构层面入手,避免硬编码密钥, 强化输入验证,并建立完善的漏洞响应机制。最后再次强调,本细品仅供安全技术研究与学习, 请勿用于非法用途。我希望飞牛能够从这次事件中吸取经验,作为国内 n s 系统的新系列,为用户提供更安全、更可靠的产品,毕竟每一次安全挑战都是成长的机遇。同时,我也发布了一个 html 网页来讲秀, 你们感兴趣可以看看,感谢观看。如果需要更加清晰的分析,再次推荐一下 e p c d i 和编量这两个频道,它们已宣布即将出个视频来讲解。

00:41查看AI文稿AI文稿

00:41查看AI文稿AI文稿还在为深度学习代码难懂而发愁,我太难了。这个读行解读代码的网站,必是能细致剖析每一行代码,覆盖八十家模型解析,无论深度学习、计算机视觉还是自然语言处理,都能给你的学习提供 强有力的支撑。网站分类清晰,可自选语言,选中模块后,右侧是原代码。 我特对英竹行解读,更贴心的是结合文字、公式、事意图多形式解析,逻辑直观好懂,才能快速提升代码能力。需要的同学评论区或者主页自取。

14温软无害 05:50

05:50 00:35查看AI文稿AI文稿

00:35查看AI文稿AI文稿只要是被各种报告、复杂表格折磨过的人,听我一句劝,一定不要错过这个工具。想把 pdf 转成 word 吧,格式全乱码,气得人想摔键盘,更别提那些头疼的函数公式了,查半天也不会用。但你只要有了它,一切都简单了,它能帮你清, 轻松搞定这些麻烦事,甚至你用大白话描述,他就啪一下把公式给你自动生成好了,不用再逐字逐句扣文档、查函数,复杂的文档处理工作,几分钟就能搞定。不管是写论文、审合同,还是做数据统计啊,都能省出超多时间。

47奶油味🌼 01:04查看AI文稿AI文稿

01:04查看AI文稿AI文稿跟科研党说一个最近真的很离谱的事,我今天凌晨试了一下 prison, 说实话,用完之后回去看 overleaf, 那 种感觉就是不是不能用,而是突然意识到原来之前一直都在瞎凑合。我们平时写论文的时候有多格力,大家都懂 word 写文章, excel 排版公式,单独敲文件,还得从 google scholar 复制代码和论色,再就给 ai 来回切换五六个软件,还全是重复劳动。 president 干脆把这条流程直接合并了,他是真的能读懂你整篇论文在写什么,不是只改语法 文献,他自己搜自己引,还自动更新公式,你随便写,他直接转 latex, 多人协助,这种以前 overleaf 要收费的功能他都能直接给。而且说句实话, overleaf 本来就是基于开源的 share latex, 结果现在免费版一到得烂钱就各种限制,真的很影响咱客人的心态。当然 pdf 现在也不是完美的, ui 还在打磨,翻译速度也有提升空间,但方向很明确了。更夸张的是,传言下半年可能会出现二十四小时全自动科研 a 卷,那到那一步,我们是被解放了,还是被迫进入下一轮的内卷?你们怎么看?

27关你什么柿